Tor

Tor (сокр. от англ. The Onion Router)[12] — свободное и открытое программное обеспечение для реализации второго (V2) и третьего (V3) поколения так называемой луковой маршрутизации[13]. Это система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания. Рассматривается как анонимная сеть виртуальных туннелей, предоставляющая передачу данных в зашифрованном виде[14]. Написана преимущественно на C[15].

| Tor | |

|---|---|

| |

Главная страница проекта Tor, запущенная в Tor Browser | |

| Тип | гибридная анонимная сеть[1] луковой маршрутизации |

| Автор | The Tor Project, Inc[2][3] |

| Разработчик | Core Tor People[4] |

| Написана на | C, C++, Python[5] |

| Операционная система | GNU/Linux[6], Microsoft Windows[6], BSD[6], macOS[6] и Android[7] |

| Языки интерфейса | русский и ещё 35 языков[8] |

| Первый выпуск | 20 сентября 2002[9] |

| Последняя версия | |

| Состояние | работает и активно развивается |

| Лицензия | модифицированная лицензия BSD[d][11] |

| Сайт | torproject.org |

С помощью Tor пользователи могут сохранять анонимность в Интернете при посещении сайтов, ведении блогов, отправке мгновенных и почтовых сообщений, а также при работе с другими приложениями, использующими протокол TCP. Анонимизация трафика обеспечивается засчёт использования распределённой сети серверов — узлов[16]. Технология Tor также обеспечивает защиту от механизмов анализа трафика[17], которые ставят под угрозу не только приватность в Интернете, но также конфиденциальность коммерческих тайн, деловых контактов и тайну связи в целом.

Tor оперирует сетевыми уровнями onion-маршрутизаторов, позволяя обеспечивать анонимные исходящие соединения и анонимные скрытые службы[18].

В 2011 году проект Tor был удостоен премии общественной значимости Фонда свободного программного обеспечения[19], а в 2012 году — награды EFF Pioneer Award[20].

История

Разработка системы началась в 1995 году[21] в «Центре высокопроизводительных вычислительных систем»[22] Исследовательской лаборатории Военно-морских сил США (NRL) в рамках проекта Free Haven совместно с DARPA по федеральному заказу[23]. Исходный код был опубликован под свободной лицензией[24], чтобы все желающие[25] могли провести проверку на отсутствие ошибок и закладок[26].

В начале 2000-х годов проект получил название The Onion Routing (Tor). В октябре 2002 года впервые была развернута сеть маршрутизаторов, которая к концу 2003 года насчитывала более десяти сетевых узлов в США и один — в Германии[21].

О поддержке проекта, в том числе финансовой, в 2004 году объявила правозащитная организация Electronic Frontier Foundation, которая начала активно пропагандировать новую систему и прилагать значительные усилия для максимального расширения сети[27].

В 2006 году в США для развития сети Tor была создана некоммерческая организация Tor Project.

В 2008 году появился браузер Tor[21].

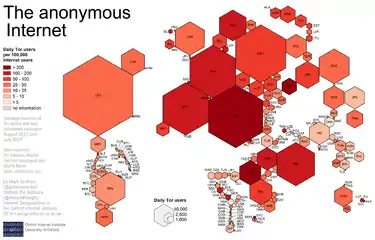

Существенную финансовую помощь Tor оказывают Министерство обороны и Государственный департамент США, а также Национальный научный фонд[28]. По состоянию на февраль 2016 года Tor насчитывала более 7000 узлов сети[29], разбросанных по всем континентам Земли, кроме Антарктиды[30], а число участников сети, включая ботов, превышало 2 млн[31]. По данным Tor Metrics, в июле 2014 года Россия вошла в тройку стран, наиболее активно использующих Tor[32].

В настоящее время существуют версии и решения Tor практически для всех современных операционных систем[33] (в том числе и мобильных ОС, вроде iOS и Android), а также ряда прошивок[К 1] и различного аппаратного обеспечения[К 2].

Финансирование проекта

Бюджет проекта Tor по годам (млн $)[21]

| 2007 | 2008 | 2009 | 2010 | 2011 | 2012 | 2013 | 2014 | 2015 | 2016 | 2017 |

|---|---|---|---|---|---|---|---|---|---|---|

| 0,45 | 0,59 | 1,04 | 1,34 | 1,39 | 2,15 | 2,87 | 2,56 | 3,28 | 3,19 | 4,13 |

До 2018 года гранты Правительства США составляли более половины бюджета проекта Tor. В частности, в 2015 году на них пришлось 85 % бюджета, в 2016 году — 76 %, в 2017 году — 51,5 %. Среди прочих источников финансирования — исследования и образовательные программы, корпоративные спонсоры, частные и венчурные фонды, дружественные проекты (Mozilla, выпускающая браузер Firefox, на основе которого сделан браузер Tor; поисковик DuckDuckGo, стоящий по умолчанию в браузере Tor и т. д.). В 2015 году проект начал принимать пожертвования от частных лиц[21].

Источники финансирования проекта Tor в 2017 году[21]

| Источники финансирования | Сумма (тыс. $) | % от общего бюджета |

|---|---|---|

| Гранты Правительства США | 2127,2 | 51,5 |

| Международные правительственные институты | 594,4 | 14,39 |

| Корпорации | 547,2 | 13,25 |

| Частные фонды | 436,3 | 10,56 |

| Индивидуальные пожертвования | 425,7 | 10,3 |

| Итого | 4130,8 | 100 |

Использование

Частные лица используют Tor для защиты неприкосновенности частной жизни[49] и получения доступа к информации, заблокированной интернет-цензурой[50][51].

Скрытые сервисы Tor предоставляют своим пользователям возможность создавать собственные веб-сайты[52] и электронные СМИ[53], не раскрывая при этом информацию об их реальном местоположении.

Социальные работники пользуются Tor при общении с учётом тонкой социальной специфики в чатах и веб-форумах для жертв насилия, конфликтов, беженцев, а также для людей с физическими или психическими отклонениями[54].

Журналисты используют Tor для безопасного общения с информаторами и диссидентами[55]. Например, Эдвард Сноуден с помощью Tor передал информацию о PRISM газетам The Washington Post и The Guardian[56], еженедельник The New Yorker запустил специализированный сервис Strongbox для приёма компромата[57][58], а итальянские интернет-активисты создали сайт MafiaLeaks по сбору информации о деятельности мафии[59]. Алексей Навальный рекомендует использовать Tor для отправки в его Фонд борьбы с коррупцией информации о злоупотреблениях российских чиновников[60][61].

Неправительственные организации используют Tor для подключения своих сотрудников к нужным сайтам в заграничных командировках, когда есть смысл не афишировать свою работу[62][63].

Общественные организации, например, Indymedia[64], рекомендуют Tor для обеспечения безопасности своих членов. Гражданские активисты из EFF поддерживают разработку Tor, поскольку видят в нём механизм для защиты базовых гражданских прав и свобод в Интернете[65].

Корпорации используют Tor как безопасный способ проведения анализа на конкурентном рынке[66], а также в качестве дополнения к виртуальным частным сетям[67].

Спецслужбы используют Tor для обеспечения секретности при выполнении особых задач. Например, тайное подразделение JTRIG британского Центра правительственной связи применяло её как одну из составных частей комплекса средств для обеспечения защищённого доступа к своим VPS[68].

Tor против PRISM

По мнению Майка Перри, одного из ведущих разработчиков The Tor Project, Inc[4], при грамотном использовании сети Tor совместно с другими средствами информационной безопасности она обеспечивает высокую степень защиты от таких программ шпионажа, как PRISM[69]. Аналогичного мнения придерживаются издания InformationWeek[70], Ars Technica[71], Freedom of the Press Foundation[72], Частный корреспондент[73], а также Андрей Солдатов[74] и Брюс Шнайер[75].

Устройство и принцип работы Tor

Анонимные исходящие соединения

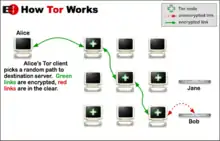

Пользователи сети Tor запускают «луковый» прокси-сервер на своей машине, который подключается к серверам Tor, периодически образуя цепочку сквозь сеть Tor, которая использует многоуровневое шифрование. Каждый пакет данных, попадающий в систему, проходит через три различных прокси-сервера — узла[76], которые выбираются случайным образом. Перед отправлением пакет последовательно шифруется тремя ключами: сначала — для третьего узла, потом — для второго и в конце — для первого. Когда первый узел получает пакет, он расшифровывает «верхний» слой шифра (аналогия с тем, как чистят луковицу) и узнаёт, куда отправить пакет дальше. Второй и третий сервер поступают аналогичным образом. В то же время программное обеспечение «лукового» прокси-сервера предоставляет SOCKS-интерфейс. Программы, работающие по SOCKS-интерфейсу, могут быть настроены на работу через сеть Tor, который, мультиплексируя трафик, направляет его через виртуальную цепочку Tor и обеспечивает анонимный веб-сёрфинг в сети.

Внутри сети Tor трафик перенаправляется от одного маршрутизатора к другому и окончательно достигает точки выхода, из которой чистый (нешифрованный) пакет данных уже доходит до изначального адреса получателя (сервера). Трафик от получателя обратно направляется в точку выхода сети Tor.

Анонимные скрытые службы

Начиная с 2004 года Tor также может обеспечивать анонимность и для серверов, позволяя скрыть их местонахождение в Интернете при помощи специальных настроек для работы с анонимной сетью[78]. Доступ к скрытым службам возможен лишь при использовании клиента Tor на стороне пользователя[79].

Скрытые службы доступны через специальные псевдодомены верхнего уровня .onion. Сеть Tor распознаёт эти домены и направляет информацию анонимно к скрытым службам, которые затем обрабатывают её посредством стандартного программного обеспечения, настроенного на прослушивание только непубличных (закрытых для внешнего доступа) интерфейсов[80]. Но всё же публичный Интернет чувствителен для атак соотношений, поэтому службы не являются истинно скрытыми[81].

Доменные имена в зоне .onion генерируются на основе случайного открытого ключа сервера и состоят в протоколе второй версии из 16 символов (букв латинского алфавита и цифр от 2 до 7)[82][83]. В протоколе V3 доменное имя .onion состоит из 56 символов[84]. Возможно создание нужного имени методом случайного перебора с использованием стороннего программного обеспечения[82].

Скрытые службы Tor могут размещаться за фаерволом, NAT-T[85], прокси-серверами[86] и SSH[87][88], не требуя обязательного наличия публичного IP-адреса[89].

Скрытые сервисы Tor могут быть запущены в Microsoft Windows[90],Linux[91], Android, iPhone.

По оценкам экспертов, количество скрытых сервисов Tor, по состоянию на июль 2014 года, оценивалось в 80 000—600 000 сайтов[92].

Виды узлов Tor

Входные узлы (entry node)

Входные узлы служат для принятия инициированных клиентами сети Tor соединений, их шифрования и дальнейшего перенаправления к следующему узлу. Изменение передаваемой информации на пути от клиента сети до входного узла не представляется возможным, так как, согласно технической спецификации[93] протокола Tor, каждый пересылаемый блок данных защищён имитовставкой. Также невозможен перехват соединения на пути к входному узлу, поскольку применяется гибридное шифрование сеансовым ключом TLS, не допускающим утечек информации о типе или содержании пакетов.

Посреднические узлы (middleman node)

Посреднический узел, также иногда называемый невыходным (non-exit node), передаёт шифрованный трафик только между другими узлами сети Tor, что не позволяет его пользователям напрямую подключаться к сайтам, находящимся вне зоны .onion. Обслуживание посреднического узла гораздо менее рискованно, поскольку он не становится причиной жалоб, свойственных для выходного. Кроме того, IP-адреса посреднических узлов не появляются в логах [94].

Выходные узлы (exit node)

Последние в цепочке серверы Tor называются выходными узлами. Они выполняют роль передаточного звена между клиентом сети Tor и публичным Интернетом[95]. Это делает их наиболее уязвимой частью всей системы. Поэтому каждый ретранслятор Tor имеет гибкие настройки правил вывода трафика, которые позволяют регулировать использование тех или иных портов, протоколов и лимитов скорости для запущенного пользователем узла сети[96]. Эти правила представлены в каталоге Tor, следовательно, клиент автоматически будет избегать подключения к закрытым ресурсам. В любом случае, пользователю, решившему запустить у себя выходной узел, следует быть готовым к возникновению различных нештатных ситуаций[97][98]. Специально для помощи энтузиастам в таких случаях появились соответствующие руководства от The Tor Project, Inc[99] и EFF[100].

Сторожевые узлы (guard node)

Сеть Tor уязвима для атак, при которых атакующий контролирует оба конца канала передачи (то есть, входной и выходной узлы цепочки). Каждый раз при построении цепочки узлов Tor существует опасность, что она будет скомпрометирована таким образом.

Поэтому в версии Tor 0.1.1.2-alpha[101] были впервые внедрены так называемые сторожевые узлы. Начиная с версии Tor 0.1.1.11-alpha[102] они используются по умолчанию. Философская предпосылка этой технологии заключается в том, что для большинства пользователей Tor единичные скомпрометированные соединения практически так же плохи, как и постоянные.

При использовании полностью случайных входных и выходных узлов в каждой цепочке вероятность компрометации цепочки постоянна и составляет приблизительно[103] , где — количество узлов, контролируемых атакующим, а — полное количество узлов сети. Из этого следует, что если атакующий достаточно долго контролирует даже незначительное число узлов, каждый постоянный пользователь Tor рано или поздно использует скомпрометированную цепочку.

Чтобы избежать этого, клиент Tor выбирает небольшое число узлов в качестве сторожевых и использует один из них в качестве входного узла для каждой создаваемой цепочки, пока эти узлы в рабочем состоянии. Если ни один из сторожевых узлов пользователя не контролируется атакующим, все цепочки данного пользователя будут надёжными. Но и в том случае, если один или даже все сторожевые узлы пользователя попали под контроль атакующего, вероятность компрометации каждой его цепочки составляет не 100 %, а менее, чем .

Таким образом, в условиях контроля атакующим небольшой части узлов сети , технология сторожевых узлов уменьшает вероятность быть скомпрометированным хотя бы один раз, не влияя на математическое ожидание количества скомпрометированных соединений для произвольно выбранного пользователя. Проще говоря, она обеспечивает надёжность соединений для большинства пользователей за счёт «концентрации» скомпрометированных соединений у меньшей части пользователей. С учётом вышеупомянутой философии, это является выигрышным решением для большинства пользователей сети Tor[104].

Мостовые узлы (bridge relay)

Ретрансляторы, называемые бриджами (Tor Bridges), являются узлами сети Tor, адреса которых не публикуются в сервере каталогов и используются в качестве точек входа как для загрузки каталогов, так и для построения цепочек[105]. Поскольку открытого списка мостов не существует, даже блокировка всех публичных адресов Tor не повлияет на доступность этих скрытых ретрансляторов. Корневые серверы мостовых узлов собирают IP-адреса бриджей и передают их пользователям по электронной почте[14], через веб-серверы[106] или путём запросов[107], что значительно повышает их цензурозащищённость. Добавление функции мостов в Tor стало ответом на попытки блокирования адресов сети некоторыми цензорами. Но даже этого может быть недостаточно, поскольку ряд программ фильтрации может отследить незашифрованные запросы к каталогам Tor. Поэтому программное обеспечение сети начиная с версии 0.2.0.23-rc[108] по умолчанию использует шифрование запросов и периодическую смену TLS для имитации работы веб-браузеров. Однако, данный способ маскировки является труднореализуемой задачей там, где происходит блокирование TLS, как, например, в Иране[109]. В перспективе планируется ввести возможность имитации множества протоколов[110].

Выходные анклавы (exit enclave)

Выходной анклав — это ретранслятор Tor, который позволяет выйти на обычный сервис, находящийся по тому же IP-адресу, что и сам «анклав». Эта функция полезна для ресурсов, которые используются через Tor, чтобы воспрепятствовать перехвату трафика между выходным узлом и сервисом[111]. В частности, её использует поисковая система DuckDuckGo[112].

Начиная с версии 0.2.3 не поддерживаются[111].

Обход блокировки сети Tor

Разработано несколько способов обхода блокировок сети Tor, в том числе, использование «мостов» (Bridges), и транспорта Meek[113]. Второй способ обхода блокировки сети Tor наиболее активно используется в Китае. Первый способ, при помощи сервиса Bridges, наиболее активно используется в Белоруссии[114].

Взаимодействие Tor с другими средствами обеспечения сетевой безопасности и анонимности

С мая 2005 года анонимная сеть JAP умеет использовать узлы сети Tor в качестве каскада для анонимизации трафика, но только по протоколу HTTP. Это происходит автоматически в том случае, если в настройках браузера выбран SOCKS, а не HTTP-прокси[115]. Также есть возможность организовать доступ к анонимным сетям I2P[116], JonDonym[117], RetroShare[118], Freenet[119] и Mixmaster[120] непосредственно через Tor при помощи Whonix[121].

Privoxy можно настроить для обеспечения доступа к скрытым сервисам Tor, I2P[122][123] и Freenet[124] одновременно. Кроме того, возможно совместить Tor и Privoxy с Hamachi, получив двойное шифрование и дополнительное скрытое туннелирование[125].

Ретрансляторы Tor могут быть установлены в облачном веб-сервисе Amazon EC2[126], а также в VPS[127], избавляя таким образом волонтёров сети от необходимости держать её узлы у себя дома и рискуя при этом скомпрометировать свою личность[128].

Виртуальная частная сеть может быть запущена, используя Tor в качестве прозрачного прокси.

Существует способ настроить файлообменную сеть WASTE для работы со скрытыми сервисами Tor[129].

Система мгновенного обмена сообщениями Bitmessage может использовать Tor как прокси-сервер[130].

Поисковая система YaCy может быть настроена для индексирования скрытых сервисов Tor[131].

Tor и криптовалюты

Есть возможность обеспечить анонимное использование Bitcoin при помощи Tor[132][133].

Бывший разработчик Bitcoin Майк Хирн[134], до того как ушёл на работу в R3, создал клиентское ПО этой криптовалюты, названный bitcoinj[135]. В отличие от оригинала, он написан на языке Java и сопряжён с сетью Tor, что позволяет обеспечить анонимность лиц, пользующихся кошельками или службами, которые принимают Bitcoin[136].

Исследователи из Йельского университета в своей работе «A TorPath to TorCoin» предложили новую альтернативную цифровую валюту TorCoin[137], основанную на модифицированном протоколе Bitcoin. Её фундаментальное отличие от оригинала заключается в иной схеме доказательства работы, производной от пропускной способности, а не вычислительной мощности[138]. Это означает, что чем большую скорость сети сумеет обеспечить её участник, тем значительнее вознаграждение, которое он сможет получить. Подобная концепция особенно актуальна для Tor, так как анонимность и стабильность её работы напрямую зависит от количества участников, а также интернет-трафика, которые они готовы предоставить[139].

По сообщению независимого специалиста в области информационной безопасности, известного как nusenu, в 2020 году неизвестные злоумышленники создали большое количество выходных узлов TOR с целью похищения криптовалюты. К концу мая они контролировали более 380 выходных узлов и до четверти исходящего трафика сети TOR. Недобросовестные выходные узлы использовали атаку типа «ssl stripping», то есть блокировку перенаправления на https-соединение, когда пользователь пытается соединиться с интересующим его сайтом по незащищённому протоколу http. Атака производилась выборочно при обращении к сайтам, производящим операции с криптовалютами. В случае успешной атаки злоумышленники подменяли в трафике адрес bitcoin-кошелька, перенаправляя средства пользователя на собственный адрес. По мнению nusenu, несмотря на предпринятую администрацией TOR блокировку недобросовестных узлов, по состоянию на начало августа 2020 года угрозу нельзя считать нейтрализованной. Для полноценного решения проблемы он считает необходимым принятие мер против атаки «ssl stripping» как со стороны пользователей, так и администрации уязвимых веб-сайтов[140][141].

Ограничения системы

Tor предназначен для скрытия факта связи между клиентом и сервером, однако, он принципиально не может обеспечить полное скрытие передаваемых данных, поскольку шифрование в данном случае является лишь средством достижения анонимности в Интернете. Поэтому для сохранения более высокого уровня конфиденциальности необходима дополнительная защита самих коммуникаций[К 4] при соединении с сайтами[142], OTR при общении по IM[143][144], PGP/GPG[145] при пересылке E-Mail[146], SFTP/FTPS при загрузке/выгрузке по FTP[146], SSH/OpenSSH[146][147][148] при организации удаленного доступа.</ref>. Также важно шифрование передаваемых через Tor файлов с помощью их упаковки в криптографические контейнеры и применение методов стеганографии[149].

Tor работает только по протоколу SOCKS[150], поддерживаемому не всеми приложениями, через которые может понадобиться вести анонимную деятельность. Методом решения этой проблемы является использование специализированных программных прокси-серверов и аппаратных проксификаторов. Также существуют отдельные способы торификации[146] как различных приложений, так и целых операционных систем[151][152][153][154].

Tor не поддерживает UDP[155], что не позволяет использовать протоколы VoIP[156] и BitTorrent[157] без риска утечек[158][159]. Эта проблема может быть решена при помощи туннелирования во Whonix[160] и в OnionCat.

Сеть Tor не может скрыть от интернет-провайдера факт использования самой себя, так как её адреса находятся в открытом доступе[161], а порождаемый ею трафик распознаётся с помощью снифферов[162] и DPI[163]. В некоторых случаях уже это становится дополнительной угрозой для пользователя[164]. Для её предотвращения разработчиками Tor были созданы средства маскировки трафика[165]. Также существуют способы скрыть использование Tor при помощи VPN[166], SSH[167][168] и Proxy chain[169].

Tor не в состоянии защитить компьютер пользователя от вредоносного[170], в частности, шпионского программного обеспечения, которое может быть использовано для деанонимизации[171]. Методом защиты от таких программ является применение как грамотно настроенных IPS и DLP[172], так и общих мер сетевой безопасности, включая расширения браузеров[173] при веб-сёрфинге (напр. NoScript и RequestPolicy для Firefox). Наиболее же эффективным способом будет использование специализированных операционных систем, где все необходимые меры безопасности реализованы по умолчанию с учётом специфики использования Tor.

Использование Tor как шлюза на пути ко Всемирной сети позволяет защитить права пользователей из стран с интернет-цензурой лишь на некоторое время, ведь такой стране достаточно заблокировать доступ даже не ко всем серверам сети Tor, а только к центральным серверам каталогов. В этом случае энтузиастам рекомендуется настроить у себя мостовой узел Tor, который позволит заблокированным пользователям получить к нему доступ. На официальном сайте проекта любой пользователь всегда может найти актуальный список мостов для своей сети[106]. В случае, если он также заблокирован, можно подписаться на официальную рассылку Tor, отправив письмо с темой «get bridges» на E-Mail bridges@torproject.org[14] или использовать специальный плагин для WordPress, который позволяет постоянно генерировать картинку-CAPTCHA с адресами мостов. Но даже использование таковых не является панацеей, так как с момента создания Tor-бриджей появилось множество способов их раскрытия[174].

У архитектуры скрытых сервисов с момента их появления в 2004 году и вплоть до сентября 2020 года[175] имелись сложности с масштабируемостью, поскольку нагрузка от клиентов ложится на точки выбора соединения, которыми являются обычные узлы сети Tor, не предназначенные для подобных нагрузок. Для частичного решения этой проблемы скрытые сервисы создают несколько точек выбора соединения, самостоятельно руководствуясь своим уровнем значимости. Но даже при этом остаётся трудность балансирования нагрузки. И хотя скрытые сервисы поддерживают такие решения, как HAProxy, возможность перенаправления клиентов на разные IP-адреса, как это делает, например, Round robin DNS, отсутствует. Кроме того, низкая отказоустойчивость точек выбора соединения делает их уязвимыми для DDoS-атак[176], которые, будучи направлены на несколько точек, могут сделать скрытый сервис недоступным для клиентов. Для решения этой проблемы разработчики Tor в 2006 году предложили в своей работе «Valet Services: Improving Hidden Servers with a Personal Touch» новый вид узлов, которые будут размещаться перед точками выбора соединения и позволят разгрузить скрытые сервисы. В июле 2015 года началось открытое тестирование балансировщика OnionBalance[177], который позволит запросам скрытых сервисов распределяться между множеством экземпляров Tor[178]. В версии Tor 0.4.4[175] внедрение OnionBalance завершено и проблемы с балансировкой нагрузки решены.

Долговременной ключевой парой скрытых сервисов является RSA-1024, подверженный криптоанализу[179], а значит неизбежен их переход на другую длину ключа и/или другой асимметричный криптоалгоритм, что приведёт к переименованию всех доменных имен. Поэтому в декабре 2013 года один из ведущих специалистов The Tor Project, Inc Ник Мэтьюсон[4][180] опубликовал проект спецификации для новой версии скрытых сервисов, в которой, помимо дополнительных методов их защиты от DoS-атак, также планируется отказ от криптографических примитивов RSA-1024, DH-1024[181] и SHA-1 в пользу алгоритмов на эллиптических кривых Ed25519, Curve25519 и хеш-функции SHA-256[182].

Как анонимная сеть с низким временем ожидания Tor потенциально уязвим для анализа трафика[183] со стороны атакующих, которым доступны для прослушивания оба конца соединения пользователя[К 4][184]. И хотя, согласно технической спецификации[93], Tor изначально создан с расчётом на противодействие таким атакам при помощи пересылки данных фиксированными блоками в 512 байт с дальнейшим мультиплексированием в одно TLS-соединение, группе исследователей из Люксембургского университета и RWTH удалось добиться определённых успехов в её осуществлении[185]. Поэтому перед использованием Tor необходимо выбрать входной и выходной узлы, которые находятся за пределами страны пребывания[186], чтобы не стать жертвой национальных программ слежения. В случаях, когда анонимность в Интернете важнее скорости передачи данных, следует использовать анонимную сеть с высоким временем ожидания, например, Mixminion[187].

Уязвимости

Против Tor могут быть использованы атаки пересечения и подтверждения[188], атака по времени[189][190][191], атака по сторонним каналам[192], а также глобальное пассивное наблюдение[193][194].

Сетевой безопасности пользователей Tor угрожает практическая возможность корреляции анонимного и неанонимного трафика, так как все TCP-соединения мультиплексируются в один канал. В качестве контрмеры здесь целесообразно поддерживать несколько параллельно работающих экземпляров процесса Tor[195] или запустить ретранслятор этой сети[196].

Профессор Ангелос Керомитис[197] из Колумбийского университета в своём докладе «Simulating a Global Passive Adversary for Attacking Tor-like Anonymity Systems», представленном на конференции Security and Privacy Day and Stony Brook[198] 30 мая 2008 года, описал новый способ атаки на сеть Tor. По его мнению, не полностью глобальный пассивный наблюдатель (GPA — Global Passive Adversary)[199] может осуществлять наблюдение из любого участка сети с использованием новой технологии изучения трафика LinkWidth[200], который позволяет измерять пропускную способность участков сети без кооперации с точками обмена трафиком, недосягаемыми напрямую маршрутизаторами и без сотрудничества с интернет-провайдерами. При помощи модулирования пропускной способности анонимного соединения с сервером или маршрутизатором, находящимся вне прямого контроля, исследователям удалось наблюдать получающиеся флуктуации трафика, распространяющиеся по всей сети Tor до конечного пользователя. Эта техника использует один из главных критериев сети Tor — обмен GPA-устойчивости на высокую пропускную способность и малые задержки сети. Новая техника не требует никакой компрометации узлов Tor или принуждения к сотрудничеству конечного сервера. Даже наблюдатель с малыми ресурсами, имеющий доступ всего к двум точкам перехвата трафика в сети, может вычислить реальный IP-адрес пользователя в большинстве случаев. Более того, высокооснащённый пассивный наблюдатель, используя топологическую карту сети Tor, может вычислить обратный путь до любого пользователя за 20 минут. Также исследователи утверждают, что можно вычислить IP-адрес скрытого сервиса Tor за 120 минут. Однако, подобная атака возможна лишь в лабораторных условиях, так как может быть эффективно проведена только против участников сети, скачивающих большие файлы на высокой скорости через близкие друг к другу узлы при условии компрометации выходящего, что весьма далеко от реальной работы Tor[201]. Для защиты от потенциальных атак подобного рода рекомендуется не перегружать сеть, например, участием в онлайн-играх или файлообменом с пиринговыми сетями[К 5].

Стивен Мёрдок[203] из Кембриджского университета в ходе симпозиума «IEEE 2005» по вопросам безопасности и конфиденциальности в Окленде, представил свою статью «Low-Cost Traffic Analysis of Tor» с описанными методами анализа трафика, которые позволяют выяснить, какие узлы Tor в настоящее время используются для ретрансляции анонимных потоков данных и тем самым значительно сократить анонимность сети. Однако, проверка этих методов, проведённая в Университете Вуллонгонга, показала, что они работают не во всех случаях[204].

Эксперты из ESIEA в своём докладе «Dynamic Cryptographic Backdoors Part II Taking Control over the TOR Network» сообщили, что им удалось разработать скрипт, идентифицировавший большое количество сетевых мостов Tor. И с помощью полученных данных о топографии сети был создан вирус, способный установить контроль над её уязвимыми узлами. Это, по словам исследователей, позволяет им устанавливать свои ключи шифрования и таблицы инициализации криптографических алгоритмов, что сводит на нет эффективность двух слоев шифрования сети из трёх. Связь с инфицированными таким образом узлами достигается с помощью блокирования соединений ко всем остальным узлами методом локальной перегрузки сети и последующей рекурсии пакетов[205]. Но поскольку данный способ был испробован лишь в лабораторных условиях методом клонирования части сети, его практическая применимость в реальных условиях была аргументированно опровергнута официальными разработчиками Tor[206].

Исследователи из Исследовательской лаборатории Военно-морских сил США и Университета Гумбольдта на 21-м симпозиуме «Network and Distributed System Security Symposium»[207] представили свою работу «The Sniper Attack: Anonymously Deanonymizing and Disabling the Tor Network», в которой описан механизм атаки, заключающийся в том, что клиент сети Tor мог посылать на её узлы особый запрос, приводящий к нехватке памяти и аварийному завершению работы. Подобный механизм мог быть использован для организации DDoS-атак на пользователей сети Tor. Кроме того, его применение против сторожевых узлов могло привести к деанонимизации скрытых сервисов[208]. При этом сам атакующий мог оставаться анонимным, также прикрываясь сетью[209]. Уязвимость, позволявшая осуществлять подобную атаку была закрыта в версии Tor, начиная с 0.2.4.18-rc[210].

В апреле 2014 года сеть Tor оказалась в числе сервисов, подверженных уязвимости Heartbleed[211]. Исследователь Колин Мулинер[212] из Северо-Восточного университета протестировал ретрансляторы Tor с помощью опубликованного эксплоита и пришёл к выводу, что не менее 20 % из них оказались уязвимы. В The Tor Project, Inc приняли решение о принудительном отключении этих узлов[213], что привело к существенному сокращению пропускной способности сети[214]. По мнению Руны Сандвик[4], Heartbleed стала самой серьёзной на тот момент технической проблемой в истории проекта Tor[215].

В мае 2014 года группой учёных из Люксембургского университета в работе «Deanonymisation of clients in Bitcoin P2P network» была представлена технология деанонимизации пользователей Bitcoin, находящихся за NAT и работающих через Tor. Эта методика использует уязвимость протокола криптовалюты, которая позволяет клиентам осуществлять свободный сбор статистики и выбор произвольных узлов. Поэтому атакующий, используя даже незначительное в общей массе количество случайных соединений, может собрать достаточно информации для последующего датамайнинга и различения участников сети. После накопления определённого массива данных, применяя DoS-атаку на сеть Bitcoin, можно деанонимизировать не менее половины её пользователей. Так как в системе Bitcoin по умолчанию применяется бан IP-адресов, причастных к DoS-атакам, её применение через выходные узлы Tor позволяет последовательно выводить из строя клиентов, работающих через эту анонимную сеть. И как следствие, становится возможным выделение тех из них, которые не работают с клиентом, выходящим в сеть через Tor. Опасность этой атаки заключается в том, что она работает, даже если соединения с Bitcoin зашифрованы, и её побочным эффектом является упрощение нечестного майнинга путём манипуляции цепочками блоков[216].

В Tor неоднократно обнаруживались программные ошибки, способные разрушить анонимность пользователя[217][218][219][220][221][222], и если одни из них достаточно оперативно устраняются[223], то другие могут существовать годами[224].

Уязвимостям сети Tor и изысканиям по их устранению посвящён ряд исследовательских работ[225].

Угрозы безопасности

Следует помнить, что один из узлов цепочки Tor вполне может оказаться уязвимым. Также по той или иной причине враждебные к клиенту действия может совершать сайт — от попыток выяснить настоящий адрес клиента до отклонения его сообщения.

Просмотр и модификация сообщения

На последнем узле цепочки Tor исходное сообщение от клиента окончательно расшифровывается для передачи его серверу в первоначальном виде. Соответственно:

- Первый узел цепочки знает настоящий сетевой адрес клиента[К 6].

- Последний узел цепочки видит исходное сообщение от клиента, хотя и не знает истинного отправителя[К 4][К 7].

- Сервер-адресат видит исходное сообщение от клиента, хотя и не знает истинного отправителя[К 4].

- Все интернет-шлюзы на пути от последнего узла сети Tor до сервера-адресата видят исходное сообщение от клиента, хотя и не знают адреса истинного отправителя[К 4].

Раскрытие отправителя

При работе с сетью Tor к сообщениям пользователя может добавляться техническая информация, полностью либо частично раскрывающая отправителя[170]:

- Техническая информация о прохождении пакетов, их адресатах и получателях может оставляться некорректно настроенными либо злоумышленными узлами сети Tor[К 4].

- Техническая информация о сетевом адресе сервера-получателя может выдаваться клиентом путём DNS-запросов к своему DNS-серверу[229], легко перехватываемых интернет-провайдером[К 9] или использование сторонних DNS-серверов[К 10], а также специализированное решение TorDNSEL[235]. Кроме того, Tor может работать с DNSSEC[236] и DNSCrypt[237] во Whonix.</ref>.

- Сервером может запрашиваться, а клиентом — выдаваться техническая информация о сетевом адресе клиента и конфигурации его операционной системы и браузера. Запрос может идти как через исполнение в браузере сценариев ActiveX, JavaScript, Java-апплетов и Adobe Flash[238], так и другими способами[239][К 11].

Другие угрозы безопасности

- На пути от последнего узла сети Tor до сервера назначения информация, идущая в открытом виде, может быть модифицирована[170][К 4], поэтому необходимо обязательно проверять целостность данных, например, при помощи контрольных сумм[242].

- На пути от последнего узла сети Tor до сервера назначения существует возможность кражи пользовательских реквизитов доступа к серверу, например, логина и пароля, cookie либо сеанса связи[К 4].

- Сервер может отклонить сообщение с адресом отправителя узла сети Tor[К 12]. Так поступают некоторые серверы[245][246][247] для защиты от спама, анонимного вандализма и по другим причинам. В частности, так делают Википедия[К 13][248], Google[249], Livejournal[250], Vkontakte[251], Craigslist[252], Disney Junior[253], некоторые сервисы онлайн-банкинга[254] и учебные заведения[255]. Поэтому The Tor Project, Inc ведёт всемирный список интернет-сервисов[256] и интернет-провайдеров[257], препятствующих работе Tor.

Акции против Tor

Попытки ограничения доступа к сети Tor

25 сентября 2009 года в чёрный список Великого китайского фаервола были включены 80 % IP-адресов публичных серверов Tor[258]. Первоначально пользователям удалось обойти блокировку при помощи сетевых мостов[259][260]. Но в дальнейшем цензоры стали применять усовершенствованные методы сканирования сети для их поиска[261]. Тогда разработчики Tor внедрили технологию Bridge Guard, защищающую мостовые узлы от зондирования[262].

С 9 февраля 2012 года Tor блокируется в Иране методом запрещения SSL-соединений[109]. В ответ представители Tor предлагают использовать специально разработанную ими для этих случаев технологию Obfsproxy, предназначенную для построения обфусцированных сетевых мостов, которые обеспечивают маскировку трафика[263].

В июне 2012 года единственный интернет-провайдер Эфиопии Ethio Telecom заблокировал Tor с помощью технологии Deep packet inspection[264]. Для преодоления блокировки пользователи использовали Obfsproxy и сетевые мосты[265].

В апреле 2013 года Национальное полицейское агентство Японии предложило местным интернет-провайдерам добровольно заблокировать сеть Tor[266], что вызвало резкую критику со стороны интернет-активистов и правозащитников[267].

На 40-м заседании Национального антитеррористического комитета директор ФСБ России Александр Бортников выступил с инициативой о необходимости разработки законопроекта, запрещающего использование сети Tor на территории Российской Федерации. Инициатива была поддержана Госдумой и отправлена на рассмотрение в законодательный орган[268].

В августе 2015 года корпорация IBM призвала компании всего мира отказаться от использования сети Tor и заблокировать её во всех корпоративных системах в связи с тем, что она подвергает их риску хакерских атак[269].

В России с 1 ноября 2017 года VPN-сервисы и анонимайзеры обязаны блокировать доступ к запрещённому в России контенту. Под действие этого закона попадает и Tor[270][271][272][273].

8 декабря 2021 года официальный сайт Tor был заблокирован в России[274]. В Роскомнадзоре прокомментировали, что основанием для этого стало «размещение на портале информации, обеспечивающей работу средств, предоставляющих доступ к противоправному контенту»[275].

Акции по подрыву нормального функционирования сети Tor

В начале января 2010 года неизвестным хакерам удалось взломать два из семи серверов каталогов Tor[276], на одном из которых находились GIT- и SVN-репозитории проекта. Также злоумышленниками был получен контроль над сервером накопления статистики metrics.torproject.org. Анализ атаки показал, что хакерам удалось настроить вход по SSH-ключам и использовать захваченные серверы для организации атаки на другие хосты. Но никаких следов внедрения вредоносного кода в исходные тексты Tor обнаружено не было. Также не зафиксировано случаев доступа к ключам шифрования сети. Администрация проекта приняла решение вывести пораженные машины из сети и произвести полную переустановку программного обеспечения с обновлением идентификационных ключей. Пользователям было рекомендовано произвести обновление Tor до последней версии[277][278].

В начале сентября 2011 года на Tor было совершено сразу несколько крупных атак в Нидерландах, что вызвало серьёзную обеспокоенность его разработчиков[279]. 1 сентября голландская полиция совместно с государственными компьютерными экспертами предположительно путём несанкционированного доступа скомпрометировала ряд скрытых сервисов в ходе операции по борьбе с детской порнографией[280]. 3 сентября массированной DDoS-атаке подверглись сетевые мосты Tor, вследствие которой их лимит был исчерпан[281]. 4 сентября разработчиками Tor было установлено, что цифровой сертификат официального сайта проекта был скомпрометирован во время хакерской атаки на голландскую компанию DigiNotar[282]. Как впоследствии выяснилось, за этими действиями стоял Иран[283].

Начиная с 10 августа 2013 года число пользователей сети Tor стало резко расти[31]. Сначала причиной этого считался возросший интерес к проекту после разоблачения PRISM[284]. Но последующий анализ разработчиками Tor новых подключений выявил аномалии, не свойственные для типичной пользовательской активности. На основании этого был сделан вывод, что причиной роста числа подключений является ботнет[285][286]. Причём его непрерывное расширение значительно повышает нагрузку на узлы сети, что ставит под угрозу стабильность её работы[287]. Пользователям было рекомендовано обновить программное обеспечение сети до новой версии, в которой применена технология, снижающая приоритет паразитного трафика[288]. После принятия этой меры его доля стала плавно уменьшаться[289], а число пользователей со временем упало ниже отметки в 3 млн[31].

В октябре 2013 года были опубликованы документы АНБ[290], раскрывающие попытки спецслужбы взять сеть Tor под свой контроль[291]. В частности, для этих целей пытались использовались особые HTTP cookie, внедряемые через сервис контекстной рекламы Google AdSense[292]. Кроме того, применялась программа отслеживания X-Keyscore[293], перехват трафика и эксплойты для браузера Firefox[294]. Однако, несмотря на все попытки и затрату значительных средств, ведомство признало невозможным создание действенного механизма по выявлению конечных пользователей Tor[295]. Определённую роль в этом также играет тот факт, что The Tor Project, Inc периодически получает от сочувствующих сотрудников АНБ анонимную информацию о найденных агентством программных ошибках, что позволяет разработчикам сети своевременно исправлять их[296] При этом, в то время, как АНБ (являющееся подразделением Министерства обороны США) вкладывает средства во взлом Tor, само министерство постоянно наращивает финансирование The Tor Project, Inc, которое идёт в том числе на поиск и устранение уязвимостей сети[297].

26 декабря 2014 года хакерская группа Lizard Squad объявила о намерении взломать Tor при помощи уязвимости нулевого дня[298]. Тем же днём в сети появилось более 3000 новых узлов, которые объединяла общая в названии фраза LizardNSA[299]. Однако, согласно технической спецификации[93] Tor, новые узлы никогда не используются для передачи больших объёмов данных[300]. Поэтому хакерам удалось захватить контроль менее чем над 1 % от всего трафика сети[301]. Руководство The Tor Project, Inc отключило вредоносные серверы[302] и заявило, что действия по наводнению ими сети являлись типичной сивилловой атакой, а посему заявления об эксплуатации неизвестных уязвимостей являются блефом. Действия Lizard Squad были осуждены хакерскими группами The Finest Squad[303] и Анонимус[304].

Акции против операторов узлов сети Tor

В 2006 году спецслужбы Германии осуществили захват шести компьютеров, работавших узлами сети Tor на основании того, что они были незаконно использованы для доступа к детской порнографии[305].

В 2007 году немецкая полиция арестовала в Дюссельдорфе Александра Янссена, организовавшего у себя на компьютере сервер Tor, через который неизвестный отправил ложное сообщение о теракте. Несмотря на то, что вскоре г-н Янссен был отпущен, он решил отказаться от дальнейшего использования своего компьютера в качестве точки выхода Tor[306].

В ноябре 2012 года за поддержку сети Tor был арестован гражданин Австрии[307].

30 июня 2014 года региональный уголовный суд Австрии вынес обвинительный приговор оператору выходного узла Tor, признав его соучастником распространения детской порнографии[308]. Дело было направлено в апелляционный суд и на время его повторного рассмотрения австрийским операторам Tor было рекомендовано приостановить использование любых узлов этой сети[309].

В апреле 2017 года в России был арестован математик Дмитрий Богатов. Его обвинили в призывах к терроризму и организации массовых беспорядков в сообщениях, размещённых на форуме sysadmins.ru. Единственной уликой против Богатова является то, что ему принадлежит IP-адрес, с которого было размещено сообщение. Богатов поддерживал на своём компьютере выходной узел сети Tor, которым мог воспользоваться любой. По словам защиты Богатова, его невиновность подтверждается записями камер наблюдения, которые доказывают, что в момент публикации он возвращался домой из магазина[310]. Арест Богатова широко обозревался в российских СМИ и вызвал широкий интерес россиян к работе анонимайзера. 11 февраля 2018 года по схожему обвинению был задержан Дмитрий Клепиков, также поддерживавший выходной узел Tor и ранее проходивший свидетелем по делу Богатова[311].

Акции против конечных пользователей сети Tor

В январе 2014 года группа шведских учёных из Университета Карлстада опубликовала отчёт о проводимом ими 4-месячном исследовании подозрительных узлов сети Tor[312], из которого следует, что как минимум 18 российских и один американский ретранслятор Tor использовались неизвестной группой хакеров для сбора информации о посетителях социальной сети Facebook[313]. Представители The Tor Project, Inc в своём официальном комментарии[314] заверили, что угроза является незначительной, так как пропускная способность испорченных узлов невелика и вероятность попадания на них очень мала. Также были представлены инструкции для пользователей, как исключить вредоносные ретрансляторы из числа возможных[315].

В марте 2014 года в App Store появилось поддельное приложение, выдающее себя за веб-браузер с поддержкой Tor. Оно содержало в себе шпионский модуль и показывало установившему её пользователю назойливую рекламу. По требованию эксперта The Tor Project, Inc Руны Сандвик[4] вредоносная программа была удалена из магазина приложений Apple[316].

В июне 2014 года на сайте госзакупок структура МВД России «Специальная техника и связь» (НПО «СТиС»)[317] объявила тендер под названием «Исследование возможности получения технической информации о пользователях (пользовательском оборудовании) анонимной сети TOR», шифр «ТОР (Флот)». Был объявлен закрытый конкурс с максимальной стоимостью контракта в 3,9 млн руб.[318] В августе министерство сообщило о заключении договора на проведение этих работ с неназванной российской компанией[319]. Однако, вероятность того, что подобные исследования будут результативными, эксперты из компаний Лаборатория Касперского, Symantec и The Tor Project, Inc оценивают скептически[320][321], а само НПО «СТиС» уже попадалось на коррупции[322].

13 августа 2014 года французский студент Жюльен Вуазен обнаружил поддельный ресурс, в точности имитирующий официальный сайт The Tor Project, Inc. Через него под видом пакета Tor Browser распространялось вредоносное программное обеспечение и похищались пожертвования пользователей. Согласно информации, которую удалось добыть Вуазену, за созданием фальшивого сайта стоит группа хакеров из Китая[323].

1 сентября 2014 года Европол официально объявил о создании на базе EC3 нового подразделения по борьбе с киберпреступностью под названием «Joint Cybercrime Action Taskforce» (J-CAT), оперативный интерес для которого будут представлять в том числе и пользователи, использующие анонимную сеть Tor[324].

Акции против скрытых сервисов сети Tor

3 августа 2013 года в Ирландии по запросу властей США был арестован основатель скрытого сервиса Tor Freedom Hosting Эрик Оуэн Маркес[325], которого обвинили в посредничестве распространению детской порнографии[326]. Сразу же после этого появились сообщения о внедрении вредоносного JavaScript-кода на сайты, которые пользовались услугами данного хостинга[327]. Анализ эксплоита[328], проведённый компанией Mozilla[329] показал, что он использует уязвимость Firefox[330], устранённую 25 июня 2013 года, что делает подверженными ей только пользователей Windows с устаревшей версией браузера[331]. Таким образом, целью атаки была та же уязвимость в Tor Browser[332], с помощью которой стала возможна деанонимизация пользователей[333]. Пользователям Tor Browser было настоятельно рекомендовано немедленно обновить приложение[334]. Один из ключевых разработчиков Tor Роджер Динглдайн[4] рекомендовал пользователям в целях своей безопасности всегда по умолчанию отключать JavaScript, а также отказаться от использования Windows и перейти на более надёжные системы, как TAILS и Whonix[335]. Вскоре появилась информация, что за атакой стоит ФБР, которое намеренно оставило Freedom Hosting в рабочем состоянии, чтобы идентифицировать как можно большее число посетителей сайтов, располагавшихся на данном хостинге[336]. Затем он был отключён, что привело к недоступности ряда скрытых сервисов Tor[337], так как многие из них[338] работали именно на платформе Freedom Hosting[339]. Вредоносный скрипт получил название torsploit[340] и с учётом версии о причастности ФБР был отнесен к программам отслеживания (policeware) из категории CIPAV[341]. Специалисты компании «Cryptocloud» провели собственное расследование с целью выяснить, куда стекалась информация с пораженных компьютеров[342] и обнаружили, что torsploit отправляет её на IP-адрес компании SAIC, которая работает по контракту с АНБ[343]. Но в дальнейшем они объявили свой вывод ошибочным[344][345]. Впоследствии ФБР официально призналось в перехвате контроля над Freedom Hosting[346].

7 ноября 2014 года ФБР, Министерство внутренней безопасности США и Европол в рамках совместной операции «Onymous», проводимой одновременно в 16 странах[347], закрыли более 400 скрытых сервисов Tor, среди которых крупнейший в мире подпольный интернет-магазин нелегальных товаров Silk Road 2.0[348]. Арестовано не менее 17 человек, среди которых 6 подданных Великобритании[349], два жителя ирландского Дублина[350] и американский гражданин Блейк Бенталл[351], которого подозревают в создании новой версии ранее закрытого Silk Road. Согласно официальному заявлению ФБР[352], федеральные агенты были внедрены в интернет-магазин под видом модераторов с самого открытия и поэтому ведомство смогло получить доступ к его серверу[353]. Представители The Tor Project, Inc заявили[354], что не обладают информацией о том, каким именно образом было единовременно скомпрометировано такое большое количество скрытых сервисов.

Tor в центре скандалов

В 2007 г. Национальная полиция Швеции арестовала известного эксперта по компьютерной безопасности Дена Эгерстада по обвинению в неправомерном доступе к компьютерной информации. 22-летний сотрудник компании Deranged Security опубликовал на своём рабочем сайте пароли к электронной почте посольств, негосударственных организаций, коммерческих фирм и правительственных агентств разных стран. По его словам, он в качестве эксперимента создал 5 выходных серверов Tor и перехватывал через них незашифрованный трафик. В результате Эгерстаду удалось заполучить пароли примерно к 1000 учётных записей, которые принадлежали дипломатам, сотрудникам одной из крупных корпораций, российскому посольству в Швеции, посольству Казахстана в РФ, дипмиссии Индии, Узбекистана, Ирана, Монголии, Гонконга, Японии, директору индийской Организации оборонных исследований и Национальной оборонной академии Индии, а также британскому представительству в Непале[355][356][357].

30 июня 2014 года в федеральном окружном суде штата Техас был зарегистрирован иск на $1 млн от лица женщины, которая обвиняет один из скрытых сервисов Tor в распространении её приватных фотографий, а также к The Tor Project, Inc в создании и распространении технологий, позволивших нарушить права потерпевшей[358].

Критика

Наиболее часто звучащими обвинениями в адрес сети Tor является возможность её широкого использования в преступных целях[359][360][361][362][363][364][365][366].

В частности, она используется для управления ботнетами[367][368], программами-вымогателями[369] и троянскими конями[370][371][372], отмывания денег[373][374], компьютерного терроризма[375], незаконного оборота наркотиков[376] (см. Silk Road), нелегального оборота оружием[377][378], тиражирования вредоносного программного обеспечения[379], распространения нелегальной порнографии[380][381][382] (см. Lolita City), организации хакерских атак и заказных убийств[383][384][385][386].

Криптоаналитик Алекс Бирюков совместно с коллегами из Люксембургского университета в своём исследовании «Content and popularity analysis of Tor hidden services», опубликованном 29 июля 2013 года, сделал вывод, что из двадцати самых посещаемых сайтов в сети Tor одиннадцать являются контрольными центрами ботнетов, а пять представляют собой порносайты. Кроме того, исследователи выяснили, что наибольшей популярностью у пользователей Tor пользуются ресурсы, позволяющие осуществлять куплю-продажу биткойнов[387].

Сотрудники Университета Карнеги-Меллон в своём докладе «Measuring the Longitudinal Evolution of the Online Anonymous Marketplace Ecosystem», представленном на 24-м симпозиуме USENIX по безопасности, выяснили, что ежедневный доход от нелегальной торговли на подпольных рынках, размещённых в скрытых сервисах Tor, составляет от $300 тыс. до $500 тыс.[388]

В ответ разработчики Tor заявляют, что процент его криминального использования невелик[389] и компьютерные преступники гораздо чаще предпочитают для противозаконной деятельности средства собственного изготовления[390], будь то взломанные прокси-серверы, ботнеты, шпионские или троянские программы.

The Tor Project, Inc совместно с Bitcoin Foundation, Trend Micro, Фондом Билла и Мелинды Гейтс, Институтом Катона, Брукингским институтом, Агентством США по международному развитию и Vital Voices входит в рабочую группу по вопросам цифровой экономики «Digital Economy Task Force»[391], созданную по инициативе ICMEC и Thomson Reuters для выработки решений[392] по противодействию компьютерной преступности[393].

Tor в массовой культуре

- В аниме-сериале Zankyou no Terror террористическая группа «Сфинкс» использует Tor для публикации в интернете своих видеообращений[394].

- В сериале Мистер Робот главный герой Эллиот Алдерсон использует сеть Tor.

Актуальные решения и модификации Tor

Реализации клиента

- Orbot — клиент Tor для Android. Доступен в Google Play[395].

- Orchid[396] — альтернативный клиент Tor, написанный на Java с использованием спецификаций на оригинальные протокол и архитектуру сети[397].

Графические интерфейсы

Графический интерфейс пользователя для клиента Tor обеспечивают:

- Nyx status monitor (ранее назывался arm) — монитор состояния сети Tor с интерфейсом командной строки.

- SelekTOR[398] — базирующийся на Java фронтенд, созданный для упрощённой настройки и работы с Tor, включая быстрый выбор выходных узлов[399].

- Vidalia — кроссплатформенный GUI для Tor с HTTP-прокси Polipo и дополнением Torbutton[400][уточнить]. Тестирование соединения через Vidalia показало низкую скорость (среднее время загрузки страницы — 47,7 с), в результате это ПО заняло 6 место из 7 рассмотренных в обзоре ComputerBild[401]. Разработка Vidalia прекращена в 2012 году.

Туннелирование и проксификация

- Advanced Onion Router[402] — переносимый прокси-сервер для Windows, принудительно заставляющий любые программы работать через Tor, независимо от ранее заданных им настроек сети[403].

- Corridor[404] — набор скриптов для создания шлюза, блокирующего на основе белых списков любые соединения, кроме порождаемых сетью Tor[405].

- OnionCat[406] — программное обеспечение, позволяющее туннелировать через Tor протоколы ICMP, TCP и UDP[407] при помощи виртуального сетевого адаптера TUN/TAP, используя работу скрытых сервисов с VPN и IPv6[408].

- TorK[409] — многофункциональный менеджер Tor для KDE, поддерживающий Firefox, Opera, Konqueror, Pidgin, Kopete, SSH, IRC и Mixminion[410][411].

- Tortilla[412] — набор открытого программного обеспечения под Windows для перенаправления всех порождаемых операционной системой TCP- и DNS-соединений в Tor независимо от совместимости клиентских программ с сетью[413][414].

Веб-браузеры

- Tor Browser — официальная портативная сборка от The Tor Project, Inc, объединяющая Tor с Firefox ESR (включая расширения NoScript, Torbutton и HTTPS Everywhere)[415]. Выпускаются версии для ОС Windows, Mac OS, Linux и Android[416].

- Onion Browser — рекомендованный Tor Project’ом[416] веб-браузер с открытым исходным кодом для мобильной платформы iOS, созданный, чтобы обеспечить на устройствах Apple возможность анонимного веб-сёрфинга при помощи Tor. Доступен в AppStore[417].

- Brave — браузер со встроенной поддержкой TOR, созданный на основе исходного кода Chromium. Для работы в сети TOR используется специальный режим «Приватное окно с TOR» (англ. New private window with Tor)[418].

Плагины и расширения

- TorBirdy[419] — расширение Mozilla Thunderbird[420], позволяющее отправлять и принимать электронную почту через Tor[421], в том числе с использованием таких скрытых сервисов, как Tor Mail[422].

- Torbutton[423] — расширение Firefox, добавляющее в него кнопку включения и выключения Tor. Поставляется только в комплекте с Tor Browser[424].

Загрузка файлов и файлообмен

- Mass Downloader — менеджер загрузок с поддержкой анонимных сетевых соединений через Tor.

- OnionShare[425] — утилита c интерфейсом командной строки для безопасного файлообмена, работающая через скрытые сервисы Tor путём их одноразовой генерации[426].

- Tribler — BitTorrent-клиент, использующий технологию Tor для анонимизации участников сети[427].

- Vuze — клиент файлообменной сети BitTorrent со встроенной поддержкой Tor[428] и других анонимных сетей.

Обмен сообщениями, электронная почта и IP-телефония

- BlackBelt Privacy[429] — программное обеспечение для организации псевдонимной одноранговой сети при помощи Tor, WASTE и дополнительных расширений для обеспечения приватности[430].

- Jitsi — интернет-телефон с поддержкой шифрования, рекомендованный Джейкобом Эпплбаумом для совместного использования с Tor[431].

- Ricochet — децентрализованный кроссплатформенный мессенджер, анонимизирующий работу при помощи Tor и очистки метаданных[432]. Разработка остановлена в 2016 году.

- TorChat — децентрализованная анонимная система мгновенного обмена сообщениями, использующая скрытые сервисы сети Tor. Разработка остановлена в 2012 году.

- Tor Messenger — разрабатывавшаяся в The Tor Project, Inc мультипротокольная система мгновенного обмена сообщениями на основе Instantbird, которая должна была обеспечить тайну связи с помощью Tor и OTR. Разработка остановлена в 2018 году.

- Tox — свободный криптографический софтфон с заявленной поддержкой соединений через Tor[433].

Тестирование безопасности

- ExitMap[434] — быстрый и расширяемый сканер сети, предназначенный для мониторинга надёжности и достоверности выходных узлов Tor[312].

- SoaT[435] — сканер уязвимостей, позволяющий обнаруживать неправильно настроенные выходные узлы сети Tor.

- SybilHunter[436] — система поиска вредоносных узлов Tor, разработанная The Tor Project, Inc совместно с Принстонским университетом для защиты от сивилловых атак[437].

- TorFlow[438] — набор скриптов, позволяющий сканировать сеть Tor на предмет некорректных и перегруженных узлов с возможностью дальнейшей синхронизации данных с центральными серверами каталогов для последующей оптимизации маршрутизации[439].

- TorScanner[440] — антисниффер для выявления злонамеренных выходных узлов Tor.

Противодействие блокировке и глубокой инспекции пакетов

Для сохранения работоспособности Tor в условиях применения активных контрмер со стороны интернет-цензоров были разработаны так называемые подключаемые транспорты (Pluggable Transports)[110]:

- Bananaphone[441] — средство обфусцирования трафика Tor на основе цепей Маркова, преобразующее поток двоичных данных в поток лексем, что делает его похожим на естественный язык[442].

- brdgrd (Bridge Guard)[443] — программа для защиты мостовых узлов Tor от Великого китайского файрвола при помощи libnetfilter, настроенного на разрешение передачи в пространство пользователя только сегментов SYN/ACK[444].

- Flashproxy[445] — локальный прокси-сервер, работающий в браузере и заворачивающий трафик Tor в WebSocket[446]. Доступен в качестве расширения Firefox[447].

- Format-Transforming Encryption (FTE)[448] — открытая программа, обеспечивающая кодирование трафика Tor таким образом, что в результате он становится неотличим на основе регулярных выражений от заданного пользователем протокола[449].

- Meek[450] — транспорт, использующий HTTP для передачи данных и TLS для обфускации трафика путём перенаправления его через CDN перед отправкой по назначению[451].

- Obfsproxy[452] — фреймворк, служащий для преодоления блокировок Tor путём преобразования трафика между его клиентом и мостовыми узлами[453].

- ScrambleSuit[454] — набор программных модулей для Obfsproxy, обеспечивающий защиту от атак зондированием путём использования морфинга программного кода, который позволяет выставлять для каждого сервера свою уникальную подпись потока[455].

- tcis (Tor Connection Initiation Simulator)[456] — утилита, создающая имитацию TLS-соединения Tor с целью вызова сканирования со стороны Великого китайского файрвола для его последующего анализа[457].

Специализированные ОС

- Liberté Linux — дистрибутив Linux на основе Hardened Gentoo, созданный для работы во враждебной сетевой среде путём перенаправления трафика в Tor при помощи Iptables. Разработка остановлена в 2014 году.

- Parrot Security OS — дистрибутив Linux на основе Debian, созданный для испытаний на проникновение, тестирования безопасности, проведения компьютерно-технических экспертиз и использующий Tor в качестве средства анонимизации трафика.

- TAILS — Debian+Tor+Firefox (Iceweasel)+Pidgin (с OTR)+Claws Mail (с GnuPG)+Aircrack-ng+I2P+GNOME Disks (c LUKS)+KeePassX.

- Tor-ramdisk — дистрибутив Linux, созданный для обеспечения работы Tor полностью в оперативной памяти компьютера без использования иных запоминающих устройств[458]. Разработка остановлена в 2017 году.

- Whonix — дистрибутив Linux на основе Debian, предназначенный для предотвращения утечек IP-адреса и DNS при помощи Tor и VirtualBox.

Секретные разработки и перспективные проекты

- Astoria[459] — разрабатываемая группой исследователей из США и Израиля усовершенствованная версия Tor, которая должна будет содержать в несколько раз меньше уязвимых сетевых соединений за счёт более спланированного создания цепочки при сохранении масштабируемости и пропускной способности оригинала[460].

- ShadowCat[68] — секретное средство, используемое тайным подразделением JTRIG британского Центра правительственной связи для полного шифрования соединения со своими VPS посредством Tor и SSH[461].

- Subgraph OS[462] — разрабатываемый дистрибутив Linux на основе TAILS, делающий упор на защите от уязвимостей нулевого дня[463].

- WiNoN[464] — перспективная система анонимности, аналогичная Whonix и QubeOS[465], которая должна будет иметь встроенное программное обеспечение Tor и обеспечивать его защиту от эксплоитов при помощи аппаратной виртуализации и RBAC[466]. Является совместным проектом DARPA и SPAWAR Systems Center Pacific[467].

См. также

Комментарии

- OpenWrt[34][35][36], RouterOS[37], Tomato[38], Gargoyle[39].

- Raspberry Pi[40][41][42][43][44][45], Chumby[46][47], PogoPlug[48].

- Даже использование HTTPS не гарантирует полной защиты данных от перехвата, так как вероятный противник может воспользоваться, например, утилитой sslstrip для криптоанализа трафика. Дополнительным средством обеспечения безопасности в данном случае может выступать специальное приложение TorScanner<ref>Джон Сноу. Включаем Tor на всю катушку. Журнал «Хакер». Дата обращения: 19 октября 2014.

- Дополнительная защита сетевых коммуникаций возможна, например, при помощи использования HTTPS[К 3].

- Для анонимного файлообмена следует использовать анонимные файлообменные сети и/или такие специализированные сервисы, как, например, Ipredator[202].

- Защититься от компрометации в таком случае помогает возможность выбора в Tor входного узла, например, путём редактирования файла конфигурации torrc[226].

- Надёжный выходной узел можно выбрать при помощи torrc[227] или специально созданного для этой цели .exit[228].

- Если запустить ретранслятор Tor после запрета на передачу имен DNS, то он не сможет работать в качестве выходящего, независимо от заданных ему настроек<ref>atagar. No DNS means no exiting (англ.). The Mail Archive. Дата обращения: 19 октября 2014.

- Решением этой проблемы будет настройка разрешения имен через сеть Tor[230][231][232][233], либо блокирование файрволом доступа Tor к DNS[К 8].

- Если включить ретранслятор Tor при использовании некоторых сторонних DNS-серверов, то он не сможет работать, а в журнале ошибок появятся сообщения о получении сетью ложных адресов[234].

- Эта проблема может быть решена отключением в браузере соответствующих сценариев, либо использованием фильтрующих прокси-серверов, таких как Polipo[240] и Privoxy[241] или применением расширений безопасности[173].

- При использовании Tor в связке с Polipo[243] или Privoxy[244] можно обойти это ограничение, добавив один HTTP-прокси после цепочки узлов Tor.

- Русская Википедия блокирует создание учётных записей пользователей, а также редактирование статей при использовании Tor с целью воспрепятствования вандализму. Однако для исключительных ситуаций существует особое правило «Исключение из IP-блокировок для использования анонимных прокси», которое позволяет в отдельных случаях наделить пользователей правом редактирования статей через Tor.

Примечания

- Paul Buder, Daniel Heyne, and Martin Peter Stenzel. Performance of Tor. — Germany: Technische Universitat Darmstadt. — 15 с.

- GuideStar USA, Inc. GuideStar Exchange Reports for The Tor Project Inc (англ.). GuideStar. Дата обращения: 5 сентября 2014. Архивировано 29 августа 2013 года.

- Nonprofit Explorer. Nonprofit Explorer — TOR PROJECT INC (англ.). projects.propublica.org. Дата обращения: 23 сентября 2014. Архивировано 29 августа 2013 года.

- The Tor Project, Inc. Core Tor People (англ.). Tor Project Home (Перевод страницы и архив перевода от 28 июля 2013). Дата обращения: 23 сентября 2014. Архивировано 18 июня 2013 года.

- Black Duck Software, Inc. The Tor Open Source Project on Open Hub — Languages Page (англ.). Ohloh. Дата обращения: 30 октября 2014.

- Free Software Directory

- Orbot: Tor for Android

- Скачайте Tor Browser на вашем языке. The Tor Project, Inc.. Дата обращения: 7 июля 2021.

- Dingledine R. pre-alpha: run an onion proxy now! (англ.) — 2002.

- Release 0.4.5.12 and 0.4.6.10 (англ.) — 2022.

- Tor's source code (англ.)

- The Tor Project, Inc. Why is it called Tor? (англ.). Tor Project Home (Перевод страницы и архив перевода от 8 августа 2014). Дата обращения: 23 сентября 2014. Архивировано 2 августа 2013 года.

- Dingledine, R. Tor: Луковый маршрутизатор второго поколения / R. Dingledine, N. Mathewson, P. Syverson. — Москва : МГТУ им. Н.Э. Баумана. — 25 с.

- The Tor Project, Inc. Как работает Tor. Tor Project Home. Дата обращения: 23 сентября 2014. Архивировано 2 августа 2013 года.

- Tor. Black Duck Open Hub. Synopsys, Inc. (19 декабря 2019). Дата обращения: 29 марта 2020.

- Tor Challenge. What is a Tor Relay? (англ.). EFF. Дата обращения: 20 октября 2014. Архивировано 15 октября 2014 года.

- Syverson, P. Onion routing for resistance to traffic analysis (англ.). IEEE (22 апреля 2003). Дата обращения: 23 сентября 2014. Архивировано 2 августа 2013 года.

- The Tor Project, Inc. Tor: Overview (англ.). Tor Project Home (Перевод страницы и архив перевода от 27 июля 2013). Дата обращения: 23 сентября 2014. Архивировано 30 июня 2013 года.

- Проект Tor удостоен премии общественной значимости FSF-2010. SecurityLab.ru (25 марта 2011). Дата обращения: 5 сентября 2014. Архивировано 20 июля 2013 года.

- EFF. Создатели анонимной сети Tor удостоены награды Pioneer Award 2012. openPGP в России (29 августа 2012). Дата обращения: 23 сентября 2014. Архивировано 1 сентября 2014 года.

- Антон Осипов. Кто платит за браузер Tor, позволяющий обойти блокировку сайтов // vedomosti.ru, 03 апреля 2019

- Paul Syverson. Onion Routing: Our Sponsors (англ.). onion-router.net. Дата обращения: 23 сентября 2014. Архивировано 5 сентября 2014 года.

- Roger Dingledine, Nick Mathewson, Paul Syverson. Deploying Low-Latency Anonymity: Design Challenges and Social Factors. — USA: The Tor Project, Inc, US Naval Research Laboratory, 2007. — 9 с.

- Paul Syverson. Onion Routing: History (англ.). onion-router.net. Дата обращения: 23 сентября 2014. Архивировано 5 сентября 2014 года.

- The Tor Project, Inc. Tor: Volunteer (англ.). Tor Project Home. Дата обращения: 30 октября 2014. Архивировано 30 июня 2013 года.

- The Tor Project, Inc. Is there a backdoor in Tor? (англ.). Tor Project Home. Дата обращения: 23 сентября 2014. Архивировано 4 августа 2013 года.

- EFF. The EFF Tor Challenge (англ.). eff.org. Дата обращения: 23 сентября 2014. Архивировано 1 сентября 2013 года.

- Brian Fung. The feds pay for 60 percent of Tor’s development (англ.). The Washington Post (6 сентября 2013). Дата обращения: 23 сентября 2014. Архивировано 9 сентября 2013 года.

- The Tor Project, Inc. Tor Metrics — Relays and bridges in the network (англ.). torproject.org. Дата обращения: 14 февраля 2016. Архивировано 14 февраля 2016 года.

- Денис Мирков. Точки выхода Tor на карте мира. Журнал «Хакер» (28 февраля 2013). Дата обращения: 23 сентября 2014. Архивировано 30 июня 2013 года.

- The Tor Project, Inc. Tor Metrics — Direct users by country (англ.). torproject.org. Дата обращения: 14 февраля 2016. Архивировано 14 февраля 2016 года.

- Мария Коломыченко, Роман Рожков. Tor здесь неуместен. Коммерсантъ (25 июля 2014). Дата обращения: 23 сентября 2014. Архивировано 29 июля 2014 года.

- The Tor Project, Inc. Documentation Overview: Running Tor (англ.). Tor Project Home (Перевод страницы и архив перевода от 21 октября 2014). Дата обращения: 24 октября 2014. Архивировано 18 октября 2014 года.

- The Tor Project, Inc. Status of Tor on OpenWRT (англ.). torproject.org. Дата обращения: 5 сентября 2014.

- dipcore. Анонимизация трафика посредством Tor на OpenWrt 10.03 Backfire. dipcore.com. Дата обращения: 5 сентября 2014. Архивировано 24 апреля 2014 года.

- SourceForge.net. Torfilter (англ.). sourceforge.net. Дата обращения: 5 сентября 2014.

- MikroTik Wiki. Use Metarouter to Implement Tor Anonymity Software (англ.). mikrotik.com. Дата обращения: 5 сентября 2014.

- build5x-099-EN (англ.). tomato.groov.pl. Дата обращения: 16 сентября 2014. Архивировано 16 августа 2014 года.

- Gargoyle Wiki. Tor — Gargoyle Wiki (англ.). gargoyle-router.com. Дата обращения: 15 сентября 2014.

- James Bruce. Build Your Own: Safeplug (Tor Proxy Box) (англ.). MakeUseOf. Дата обращения: 18 сентября 2014.

- Raspberry Pi Tutorials. Raspberry Pi Tor server - Middle relay (англ.). raspberrypihelp.net. Дата обращения: 13 сентября 2014.

- Phillip Torrone, Limor Fried. How to Bake an Onion Pi (англ.). Makezine. Дата обращения: 13 сентября 2014.

- fNX. Raspberry Pi Tor relay (англ.). Instructables. Дата обращения: 13 сентября 2014.

- Piney. Tor-Pi Exit Relay (without getting raided) (англ.). Instructables. Дата обращения: 13 сентября 2014.

- natrinicle. Wifi AP with TOR Guest Network (англ.). Instructables. Дата обращения: 13 сентября 2014.

- Chumby Wiki. Running Tor on chumby One (англ.). wiki.chumby.com. Дата обращения: 13 сентября 2014.

- frenzy. Put Tor On A Chumby (англ.). Instructables. Дата обращения: 13 сентября 2014.

- fortysomethinggeek. Install TOR Proxy on a $8 - $10 PogoPlug (англ.). blogspot.co.at. Дата обращения: 15 сентября 2014.

- alizar. За неприкосновенность личной жизни мы платим слишком высокую цену. Частный Корреспондент. Дата обращения: 5 сентября 2014.

- Сауд Джафарзаде. Иранцы избегают цензуры с помощью технологии американских ВМС. inopressa.ru. Дата обращения: 5 сентября 2014.

- Ingmar Zahorsky. Tor, Anonymity, and the Arab Spring: An Interview with Jacob Appelbaum (англ.) (недоступная ссылка). monitor.upeace.org. Дата обращения: 5 сентября 2014. Архивировано 8 августа 2011 года.

- Chris Hoffman. How To Create A Hidden Service Tor Site To Set Up An Anonymous Website Or Server (англ.). MakeUseOf. Дата обращения: 31 октября 2014.

- Ethan Zuckerman. Anonymous Blogging with WordPress & Tor (англ.). Global Voices Advocacy. Дата обращения: 15 октября 2014.

- George LeVines. As domestic abuse goes digital, shelters turn to counter-surveillance with Tor (англ.). betaboston.com. Дата обращения: 5 сентября 2014.

- Margaret Looney. Четыре инструмента для обеспечения безопасности журналистов и их информации. IJNet. Дата обращения: 5 сентября 2014. (недоступная ссылка)

- Joachim Gaertner. Snowden und das Tor-Netzwerk (нем.). Das Erste. Дата обращения: 5 сентября 2014. Архивировано 4 июля 2013 года.

- The New Yorker начал принимать «сливы» через TOR. Lenta.ru. Дата обращения: 5 сентября 2014.

- Денис Мирков. Фонд за свободу прессы поддерживает проект SecureDrop. Журнал «Хакер». Дата обращения: 5 сентября 2014.

- В Италии запустили сайт Mafialeaks для сбора информации о мафии. Forbes. Дата обращения: 5 сентября 2014.

- Бурцев С.Е. Причины роста числа российских пользователей анонимной сети Tor и влияние PR-кампаний на интерес к скрытым интернет-сервисам // ИТпортал : Научный журнал. — Краснодар: ООО «Иннов», 2017. — 20 ноября (вып. 16, № 4). — С. 1—16. — ISSN 2414-5688. Архивировано 7 января 2021 года.

- Симаков А.А. Анонимность в глобальных сетях // Научный вестник Омской академии МВД России : Научный журнал. — Омск: Омская академия Министерства внутренних дел Российской Федерации, 2017. — Вып. 65, № 2. — С. 64. — ISSN 1999-625X. Архивировано 7 января 2021 года.

- Roger Dingledine. Breaching the Great Chinese Firewall (англ.). Human Rights Watch. Дата обращения: 15 октября 2014.

- Isaac Mao. open letters shame corporates for their complicity in china (англ.) (недоступная ссылка). internet.artizans. Дата обращения: 15 октября 2014. Архивировано 20 сентября 2015 года.

- kusschen. Anonym surfen mit TOR (нем.). Indymedia. Дата обращения: 15 октября 2014.

- EFF. FAQ written by the Electronic Frontier Foundation (англ.). Tor Project Home. Дата обращения: 5 сентября 2014.

- Сорбат И.В. Метод противодействия конкурентной разведке (на основе Tor-технологии) (недоступная ссылка). infeco.net. Дата обращения: 5 сентября 2014. Архивировано 21 февраля 2013 года.

- Пит Пейн. Технология Tor на страже анонимности. ccc.ru. Дата обращения: 5 сентября 2014.

- EFF. JTRIG tools and techniques — SHADOWCAT. — UK: GC-Wiki, 2012. — 8 с.

- Mike Perry. PRISM против Tor. openPGP в России. Дата обращения: 31 октября 2014.

- Mathew J. Schwartz. 7 Tips To Avoid NSA Digital Dragnet (англ.). InformationWeek. Дата обращения: 5 сентября 2014.

- Dan Goodin. Use of Tor and e-mail crypto could increase chances that NSA keeps your data (англ.). Ars Technica. Дата обращения: 5 сентября 2014.

- Micah Lee. Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance (англ.). Freedom of the Press Foundation. Дата обращения: 5 сентября 2014.

- Алексей Терентьев. Криптография для чайников. Частный Корреспондент. Дата обращения: 5 сентября 2014.

- Елена Черненко, Артём Галустян. Попасть в сети. Коммерсантъ. Дата обращения: 5 сентября 2014.

- Bruce Schneier. NSA surveillance: A guide to staying secure (англ.). The Guardian. Дата обращения: 5 сентября 2014.

- Владислав Миллер. Какой длины цепочки у Tor? И почему? Достаточно ли этой длины для анонимности?. openPGP в России. Дата обращения: 5 сентября 2014.

- The Tor Project, Inc. Tor: Hidden Service Protocol (англ.). Tor Project Home (Перевод страницы и архив перевода от 3 сентября 2013). Дата обращения: 7 сентября 2014.

- Chris Hoffman. How To Find Active Onion Sites & Why You Might Want To (англ.). MakeUseOf. Дата обращения: 7 сентября 2014.

- Zhen Ling, Junzhou Luo, Kui Wu, Xinwen Fu. Protocol-level Hidden Server Discovery. — China, Canada, USA: Southeast University, University of Victoria, University of Massachusetts Lowell. — 10 с.

- Alex Biryukov, Ivan Pustogarov, Ralf-Philipp Weinmann. Trawling for Tor Hidden Services: Detection, Measurement, Deanonymization. — Luxembourg: University of Luxembourg. — 15 с.

- Alexey. Как получить красивое доменное имя для скрытого сервиса Tor. HackWare.ru (18 декабря 2016). Дата обращения: 11 апреля 2020. Архивировано 11 апреля 2020 года.

- Alexey. Создание кастомного onion-адреса. HelpU Group (27.03.2018). Дата обращения: 11 апреля 2020. Архивировано 11 апреля 2020 года.

- Линоу, О. Защита от хакеров и спецслужб: браузер Tor становится все безопаснее : [арх. 29 июня 2021] // Deutsche Welle. — 2021. — 29 июня.

- admin. Tor Hidden Service как техника Nat Traversal. Security-Corp.org. Дата обращения: 15 октября 2014.

- Mike Cardwell. Transparent Access to Tor Hidden Services (англ.). grepular.com. Дата обращения: 7 сентября 2014.

- R. Tyler Croy. SSH as a Hidden Service with Tor (англ.). unethicalblogger.com. Дата обращения: 7 сентября 2014.

- Pietro Abate. hidden ssh service via tor (англ.) (недоступная ссылка). mancoosi.org. Дата обращения: 7 сентября 2014. Архивировано 18 октября 2010 года.

- The Tor Project, Inc. Configuring Hidden Services for Tor (англ.). Tor Project Home (Перевод страницы и архив перевода от 15 сентября 2014). Дата обращения: 7 сентября 2014.

- Alexey. Настройка скрытого сервиса в Windows. HackWare.ru (15.06.2017). Дата обращения: 23 апреля 2020. Архивировано 23 апреля 2020 года.

- Alexey. Настройка скрытого сервиса Tor в Arch Linux / BlackArch. BlackArch.ru (17.12.2016). Дата обращения: 11 апреля 2020. Архивировано 11 апреля 2020 года.

- Rift Recon. Strategic Cyber Intelligence on the Darknet: What you don’t know can hurt you (англ.). riftrecon.com. Дата обращения: 7 сентября 2014.

- The Tor Project, Inc. Tor Protocol Specification (англ.). torproject.org (Перевод страницы и архив перевода от 13 августа 2013). Дата обращения: 12 сентября 2014.

- FLOSS Manuals. РЕТРАНСЛЯТОРА TOR/ Установка ретранслятора Tor. booki.flossmanuals.net. Дата обращения: 12 сентября 2014. (недоступная ссылка)

- Dejan Lukan. Achieving Anonymity with Tor Part 4: Tor Relays (англ.). resources.infosecinstitute.com. Дата обращения: 12 сентября 2014.

- LinuxReviews. HOWTO setup a Tor-server (англ.). linuxreviews.org. Дата обращения: 12 сентября 2014.