VPN

VPN (англ. Virtual Private Network «виртуальная частная сеть») — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений поверх другой сети, например Интернет[1]. Несмотря на то, что для коммуникации используются сети с меньшим или неизвестным уровнем доверия (например, публичные сети), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Уровни реализации

Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём, используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия).

Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации.

Структура VPN

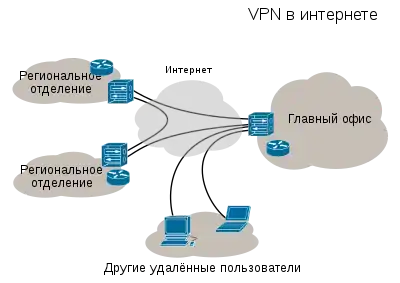

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет).

Возможно также подключение к виртуальной сети отдельного компьютера.

Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем — процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удалённая сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

Классификация VPN

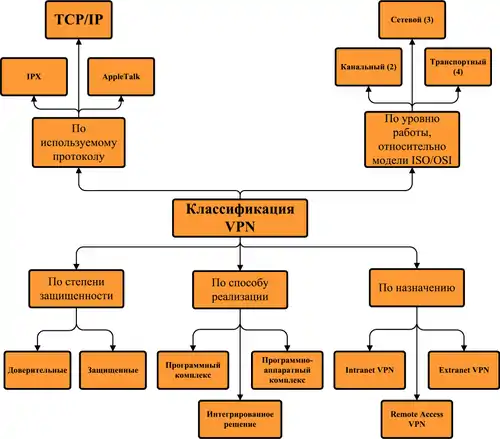

Классифицировать решения VPN можно по нескольким основным параметрам:

По степени защищённости используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищённую сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используется персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

- Intranet VPN

Используется для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote-access VPN

Используется для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска.

- Extranet VPN

Используется для сетей, к которым подключаются «внешние» пользователи (например заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется провайдерами для предоставления доступа к интернету, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет — дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое.

- Client/server VPN

Этот вариант обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство решений VPN поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP.

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

VPN-соединение на маршрутизаторах

С ростом популярности VPN-технологий многие пользователи стали активно настраивать VPN-соединение на маршрутизаторах ради увеличения безопасности в сети[2]. VPN-соединение, сконфигурированное на маршрутизаторе[3], шифрует сетевой трафик всех подсоединённых устройств, в том числе и тех, которые не поддерживают VPN-технологий[4].

Многие маршрутизаторы поддерживают VPN-соединение и имеют встроенный VPN-клиент. Существуют маршрутизаторы, для которых требуется программное обеспечение с открытым исходным кодом, такое как DD-WRT, OpenWrt и Tomato, для того, чтобы поддерживать протокол OpenVPN.

Уязвимости

Использование технологии WebRTC, которая по умолчанию включена в каждом браузере, позволяет третьей стороне определить реальный публичный IP-адрес устройства, работающего через VPN. Это является прямой угрозой для конфиденциальности, поскольку, зная настоящий IP-адрес пользователя, можно однозначно идентифицировать его в сети[5]. Для предотвращения утечки адреса рекомендуется либо полностью отключить WebRTC в настройках браузера[6], либо установить специальное дополнение[7].

VPN уязвимы для атаки, называемой дактилоскопией трафика веб-сайта[8]. Очень кратко: это пассивная атака перехвата; хотя противник только наблюдает зашифрованный трафик с VPN, он всё ещё может догадаться, какой веб-сайт посещается, потому что все веб-сайты имеют определённые шаблоны трафика. Содержание передачи по-прежнему скрыто, но к какому веб-сайту он подключается, больше не является секретом[9][10].

20 июля 2020 года в интернете обнаружились данные 20 млн пользователей бесплатных VPN-сервисов, среди которых могут быть как минимум десятки тысяч россиян. На незащищённом сервере находятся данные приложений UFO VPN, Fast VPN, Free VPN, Super VPN, Flash VPN, Secure VPN и Rabbit VPN, в том числе электронные адреса, незашифрованные пароли, IP- и домашние адреса, данные о моделях смартфонов и идентификаторы устройств пользователей[11].

Примеры VPN

- IPSec (IP security) — часто используется поверх IPv4.

- PPTP (point-to-point tunneling protocol) — разрабатывался совместными усилиями нескольких компаний, включая Microsoft.

- PPPoE (PPP (Point-to-Point Protocol) over Ethernet)

- L2TP (Layer 2 Tunnelling Protocol) — используется в продуктах компаний Microsoft и Cisco.

- L2TPv3 (Layer 2 Tunnelling Protocol version 3).

- OpenVPN SSL — VPN с открытым исходным кодом, поддерживает режимы PPP, bridge, point-to-point, multi-client server.

- freelan SSL P2P — VPN с открытым исходным кодом.

- Hamachi — программа для создания одноранговой VPN-сети.

- NeoRouter — zeroconf (не нуждающаяся в настройке) программа для обеспечения прямого соединения компьютеров за NAT, есть возможность выбрать свой сервер.

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

См. также

Примечания

- What Is a VPN? - Virtual Private Network (англ.). Cisco. Дата обращения: 22 декабря 2021.

- How VPNs Work (англ.). HowStuffWorks (14 апреля 2011). Дата обращения: 7 февраля 2019.

- How to install a VPN on your router (англ.). NordVPN.

- VPN. www.draytek.co.uk. Дата обращения: 7 февраля 2019.

- Тест на утечку через WebRTC: устранение утечки IP-адресов. ExpressVPN. Дата обращения: 26 января 2019.

- Where can I disable WebRTC and PeerConnection? (англ.). Firefox Support Forum. Mozilla.

- WebRTC Network Limiter. Chrome Web Store.

- The Design and Implementation of the Tor Browser [DRAFT]. 2019.www.torproject.org. Дата обращения: 20 января 2020.

- Xiang Cai, Xin Cheng Zhang, Brijesh Joshi, Rob Johnson. Touching from a Distance: Website Fingerprinting Attacksand Defenses (англ.) (недоступная ссылка). www3.cs.stonybrook.edu. Архивировано 17 июня 2020 года.

- Xiang Cai, Xin Cheng Zhang, Brijesh Joshi, Rob Johnson. Touching from a distance (англ.). Proceedings of the 2012 ACM conference on Computer and communications security. dl.acm.org. Дата обращения: 20 января 2020.

- Анонимность раскрылась в сети // Коммерсантъ.

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В., Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. — 328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: Вильямс, 2002. — С. 432. — ISBN 0-13-016093-8.

- Сергей Петренко. Защищённая виртуальная частная сеть: современный взгляд на защиту конфиденциальных данных // Мир Internet. — 2001. — № 2

- Маркус Файльнер. Виртуальные частные сети нового поколения // LAN. — 2005. — № 11

- Алексей Лукацкий. Неизвестная VPN // Компьютер Пресс. — 2001. — № 10

- Александр Барсков. Говорим WAN, подразумеваем VPN / «Журнал сетевых решений/LAN», № 06, 2010

- Обзоры продуктов для построения VPN

- Джоул Снайдер. VPN: поделённый рынок // Сети. — 1999. — № 11

- Райан Норманн. Выбираем протокол VPN // Windows IT Pro. — 2001. — № 7

- Первый кирпич в стене VPN. Обзор устройств VPN начального уровня [Электронный документ] / Валерий Лукин.

- Обзор оборудования VPN [Электронный документ]

- Pure hardware VPNs rule high-availability tests [Электронный документ] / Joel Snyder, Chris Elliott.

- Особенности российского рынка VPN [Электронный документ]

- Отечественные средства построения виртуальных частных сетей [?] / И. Гвоздев, В. Зайчиков, Н. Мошак, М. Пеленицын, С. Селезнёв, Д. Шепелявый

- Обзоры рынка VPN

- Мировой рынок MPLS VPN по данным Inonetics Research http://www.infonetics.com/pr/2011/Ethernet-and-IP-MPLS-VPN-Services-Market-Highlights.asp Архивная копия от 21 апреля 2012 на Wayback Machine

Ссылки

- A Framework for IP Based Virtual Private Networks [Электронный документ] / B. Gleeson, A. Lin, J. Heinanen (англ.)

- VPN и IPSec на пальцах [Электронный документ] / Dru Lavigne (англ.)