Квантовое распределение ключей

Квантовое распределение ключей — метод передачи ключа, который использует квантовые явления для гарантии безопасной связи. Этот метод позволяет двум сторонам, соединенным по открытому каналу связи, создать общий случайный ключ, который известен только им, и использовать его для шифрования и расшифровывания сообщений.

Важным и уникальным свойством квантового распределения ключей является возможность обнаружить присутствие третьей стороны, пытающейся получить информацию о ключе. Здесь используется фундаментальный аспект квантовой механики: процесс измерения квантовой системы нарушает её. Третья сторона, пытающаяся получить ключ, должна измерить передаваемые по каналу связи квантовые состояния, что ведет к их изменению и появлению аномалии. С помощью квантовой суперпозиции, квантовой запутанности и передачи данных в квантовых состояниях можно осуществить канал связи, который обнаруживает аномалии. Если количество аномалий ниже определённого порога, то ключ будет создан, что гарантирует безопасность (третья сторона не имеет информации об этом), иначе секретный ключ не будет создан и связь прекращается.

История

Впервые квантовая криптография была предложена Стивеном Визнером. В Колумбийском университете, в начале 1970-х ввел понятие квантового сопряженного кодирования. Его основополагающая статья была отклонена журналом IEEE Information Theory, так как изложенные в ней предположения казались фантастическими, а не научными. Однако в 1983 году его работа «Conjugate coding» была опубликована в Sigact News и получила высокую оценку в научных кругах.[1]

Обмен квантовыми ключами

Квантовая передача включает шифрование информации в квантовые состояния, или кубиты, в отличие от классической передачи, использующая биты. Как правило, используются фотоны для квантовых состояний. Квантовое распределение ключей использует определённые свойства квантовых состояний для обеспечения безопасности. Существуют различные подходы квантового распределения ключей, но они могут быть разделены на две основные категории, в зависимости от свойств, которые они используют.

- Протокол подготовки и измерения

- В отличие от физики, измерение является неотъемлемой частью квантовой физики. Измерение неизвестного квантового состояние изменяет его в некотором роде. Это известно как квантовый индетерминизм и лежит в основе результатов, таких как принцип неопределенности Гейзенберга и теоремы о запрете клонирования. Это может быть использовано для того чтобы обнаружить любые прослушки на связи и, что более важно, для расчета количества информации, которая была перехвачена.

- Протоколы основанные на запутанности

- Квантовые состояния двух (или более) отдельных объектов могут быть соединены таким образом, что они будут описываться с помощью комбинированного квантового состояния, а не как индивидуальный объект. Это называется запутанностью и означает, что измерения на один объект влияет и на другой. Если спутанная пара объектов является общей между двумя участниками, то перехват любого объекта меняет систему в целом, раскрывая присутствие третьих лиц (и количество информации, которое они получили).

Протокол BB84

Протокол использует четыре квантовых состояния фотона, направление вектора поляризации, одно из которых выбирается в зависимости от передаваемого бита: или для , или для . Одна пара соответствует и и принадлежит базису +. Другая пара соответственно и и принадлежит базису .

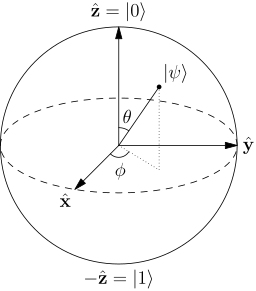

Квантовые состояния системы можно описать следующим образом: ,

| Двоичный сигнал Алисы | 0 | 1 | 0 | 1 |

| Поляризационный код Алисы | ||||

| Детектирование Бобом | ||||

| Двоичный сигнал Боба | 0 | 1 | ? | ? |

Таким образом, в результате передачи ключа Бобом в случае отсутствия помех и искажений будут правильно зарегистрированы в среднем 50 % фотонов.

Преимущества:

- Гарантированная секретность ключа на расстоянии до 50 км

Недостатки:

- Сложная реализация

Протокол B92

В протоколе используются фотоны, поляризованные в двух различных направлениях для представления нулей и единиц ( и , ). Фотоны, поляризованные вдоль направления , несут информацию о единичном бите, фотоны, поляризованные вдоль направления — о нулевом бите.

Преимущества:

- Использование фотонов с двумя типами поляризации (вместо четырёх)

- Простота схемы реализации

Недостатки::

- Меньшая эффективность

- Гарантированная секретность ключа на расстоянии до 20 км

Протокол E91

В 1991 Артур Экерт предположил, что квантовое распределение ключей можно осуществить с помощью квантовой запутанности. Кроме участников Алисы и Боба, есть источник создания запутанных частиц, который присылает частицы Алисе и Бобу. Протокол Экерта точнее определяет реальную ситуацию, так как из-за ограничения передачи на большие расстояния, передача будет включать в себя центральный источник, такой как спутник, который будет пересылать нескольким приемникам. Для объяснения могут использоваться многие физические величины, но Экерт использует синглетные состояния. Вместо того, чтобы доверять источнику, который может быть в руках Евы, Экерт настроил протокол, таким образом, что источник испускает пары частиц со спином в синглетых состояниях . Алиса и Боб должны выбрать одну из трех осей, в которых будут проводиться измерения входных частиц. [2]

Исследование системы квантового распределения ключей

При исследовании систем квантовой криптографии и анализе распространения излучения в квантовом канале при прямом прохождении сигнала достаточно использовать математический аппарат волновой оптики, но при обратном распространении сигнала необходимо переходить к описанию посредством аппарата квантовой оптики, так как при обратном распространении сигнал ослабляется до уровня однофотонного. Изменение формы оптического импульса приводит к перераспределению вероятности момента появления фотона на входе детектора. Форма импульса отображает функцию плотности вероятности обнаружения фотона на интервале времени. Вероятность регистрации фотона на интервале [t1;t2] представляется интегралом функции распределения плотности вероятности на этом интервале с учетом коэффициента затухания волоконно-оптического тракта. Для достижения максимальной эффективности можно изменять интервал регистрации фотона с целью снижения количества импульсов темнового тока попадающих в этот интервал. [3]

Примечания

- Wiesner S. Conjugate coding // Sigact News. — 1983. — Т. 15, № 1. — С. 78-88.

- Ilic N., p. 2.

- Голубчиков, 2009, p. 157.

Литература

Научные статьи

- Кронберг Д. А., Ожигов Ю. И., Чернявский А. Ю. Квантовая криптография. Учебное пособие.. — МГУ имени М. В. Ломоносова. — С. 112. Архивировано 30 ноября 2016 года.

- Голубчиков Д. М., Румянцев К. Е. Квантовая криптография: принципы, протоколы, системы. — С. 37. Архивировано 30 ноября 2016 года.

- Cobourne S. Quantum Key Distribution – Protocols and Applications. — Security at Royal Holloway, University of London. — С. 92.

- Ilic N. The Ekert Protocol. — С. 4.

- Gupta D. L., Singh A. K. Quantum Key Distribution Protocols: A Review. — С. 9.

- Голубчиков Д. М. Методика исследования и оценивания систем квантового распределения ключей // Известия ЮФУ. Технические науки. — 2009. — С. 154-159. Архивировано 20 декабря 2016 года.