Квантовый протокол 4+2

Квантовый протокол 4+2 (BB84(4+2)) — протокол квантового распределения ключей, который был впервые предложен Б. Хаттнером, Н. Иммото, Н. Гисином, Т. Мором в 1995 году. Для кодирования информации протокол использует четыре квантовых состояния двухуровневой системы, формирующие два сопряжённых базиса, состояния в каждом из которых не ортогональны, состояние в разных базисах так же попарно не ортогональны.[1] Носителями информации выступают двухуровневые системы- квантовые биты.

История

Квантовый протокол 4+2 впервые был предложен Б. Хаттнером и Н. Иммото из крупнейшей японской телекоммуникационной компании NTT , Н. Гисином из Женевского университета и студентом Техниона Т. Мором в работе "Quantum Cryptography with Coherent States" 21 февраля 1995 года. В работе были подробно описаны принцип работы протокола, его реализация и преимущества перед протоколом BB84 под угрозой PNS-атак.[2] Считается, что этот протокол был первой осмысленной попыткой противостоять атаке с разделением по числу фотонов или PNS-атаке в истории развития криптографии.

Описание протокола

Основная идея

Основная идея квантового протокола 4+2 заключается в следующем: раз PNS-уязвимость протокола BB84 вызвана тем, что после согласования базисов перехватчик может получить точную информацию о передаваемом состоянии, то можно сделать состояния внутри каждого базиса неортогональными, тем самым сделав для перехватчика невозможным точное определение передаваемого состояния даже при известном базисе. Таким образом, в протоколе используются 4 квантовых состояния для кодирования «0» и «1» в двух базисах, что соответствует протоколу BB84, и состояния в каждом базисе выбираются неортогональными , что соответствует протоколу B92, состояния в разных базисах также попарно неортогональны. 4+2 использует своеобразную комбинацию протоколов BB84 и B92, отсюда и его название. [3]

Кодирование состояний

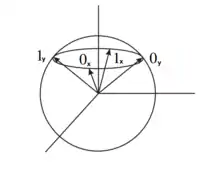

Как и в протоколе BB84 имеем 4 состояния, образующие 2 базиса: , . В качестве примера такой конфигурации состояний удобно взять набор из четырех состояний, которые лежат в двух перпендикулярных плоскостях на сфере Пуанкаре, но не являются ортогональными, например[4]

- В первом базисе

- Во втором базисе

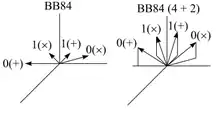

Таким образом, для наложения векторов каждого базиса, ввиду их неортогональности, получаем[5]: . На рисунке 2 наглядно изображены базисы квантовых протоколов BB84 и рассматриваемого 4+2. В протоколе BB84 состояния внутри одного базиса ортогональны, но состояния из разных базисов — попарно неортогональны, в случае же протокола 4+2 состояние внутри одного базиса также неортогональны[6]

Реализация протокола

Модель протокола состоит из двух абонентов и нарушителя. Обзовем их классически: легитимных пользователей- Алисой и Бобом, а нарушителя- Евой.

Этапы формирования ключей[7]:

- Станция Алиса случайным образом выбирает один из базисов. Внутри базиса также случайным образом выбираются состояния 0 или 1. Затем фотоны направляются в квантовый канал связи.

- Станция Боб случайно и независимо от Алисы выбирает измерения двух типов, в двух разных базисах. На, так называемом, детектировании стоит остановиться поподробнее. Разные типы измерений описываются разными разложениями единицы, что соответствует полной вероятности. Полное пространство исходов: . Ниже представлены вероятности исходов или операторно-значные меры каждого из детектированных событий. В базисе (): , где , , , . Аналогично и для другого базиса (). Измерение построено таким образом, что если было послано состояние , то возможен исход или , но никак не , так как вероятность или операторно-значная мера этого исхода тождественно равна нулю.[8]

- После передачи достаточно длинной последовательности пользователи через открытый общедоступный канал связи сообщают, какой базис был использован в каждой посылке. Результаты измерений остаются в секрете.

- Посылки, в которых базисы не совпадали, отбрасываются. Также отбрасываются посылки, в которых у Боба были неопределенные исходы. Боб, кроме этого, публично открывает их номера.

- Из оставшихся посылок (с определенным исходом) извлекается секретный ключ путем процедуры коррекции ошибок через открытый канал и усиления секретности.

Тут условные обозначения: ,- не должны вызывать двусмысленности, так как, несмотря на внешний вид, обозначают неортогональные базисы.

Пример распределения ключей[9]:

Важно брать в расчет, что легитимным пользователям после отбрасывания лишних сообщений известно, что если было послано состояние , то оно дает противоположный исход . В соответствии с представленным выше алгоритмом формирования ключей, распределение ключей выглядит, например, таким образом:

| Двоичный сигнал станции Алиса | 0 | 1 | 0 | 1 | 0 | 1 | 0 | 1 |

| Поляризационный код станции Алиса | ↔ | ↕ | ↖ | ↗ | ↔ | ↕ | ↖ | ↗ |

| Детектирование станцией Боб | + | + | + | + | x | x | x | x |

| Двоичный сигнал станции Боб | 0 | ? | ? | 1 | 0 | ? | ? | 1 |

| Совпадают ли базисы | нет | да | нет | да | да | нет | да | нет |

Таким образом, в результате передачи ключа станцией Боб будут получены 50% фотонов, то есть .

Криптостойкость и возможность взлома 4+2

PNS атака

Описание и принцип работы[10]

В практических схемах квантовой криптографии вместо идеальных однофотонных источников используются ослабленные лазерные импульсы. Такое техническое ограничение вместе с неизбежным затуханием в реальных каналах связи приводит к потере секретности протоколов, если перехватчик использует атаку разделения числа фотонов или PNS атаку. При использовании ослабленных лазерных импульсов вместо состояний по квантовому каналу связи пересылаются состояния вида , где - число фотонов в импульсе. Если Ева произведет измерение, описывающееся разложением единицы и, собственно, называющееся операцией разделения фотонов:

,

то она получит и информацию о числе фотонов в импульсе, и, кроме того, не внесет в канал никаких помех. Располагая информацией, о том, какие импульсы содержат несколько фотонов, Ева может заблокировать однофотонные импульсы, а для многофотонных импульсов, Ева может переслать Бобу лишь один фотон, произведя какие-либо действия над всеми остальными.

Атака на протокол BB84[11]

Как уже оговаривалось, BB84- протокол с 2 базисами, состояния внутри каждого из которых ортогональны, а состояния из разных базисов- попарно неортогональны. Операция разделения фотонов может быть применена для взлома BB84. Ева может без последствий узнать число фотонов в каждом из импульсов. Сама атака строится так: если импульс содержит лишь один фотон, Ева его блокирует, в другом случае она оставляет в своей квантовой памяти (для ее реализации достаточно иметь обычную линию задержки) один из фотонов, пересылая остальные Бобу по своему идеальному каналу без потерь. После операции согласования базисов, которая производится по открытому каналу, Ева получает всю необходимую информацию для достоверного различения фотонов, которые у нее имеются. Соответственно Ева способна узнать весь ключ, не будучи обнаруженной. Таким образом BB84 полностью уязвим перед PNS атакой.

Возможность взлома, фильтрация

Согласно истории, квантовый протокол 4+2 был первой попыткой противостоять PNS атаке. Как полагали его создатели, Ева столкнется с двойной проблемой. Во-первых, раз уязвимость протокола BB84 перед PNS атакой заключается в том, что после согласования базисов Ева может получить точную информацию о передаваемом состоянии, то можно сделать состояния внутри каждого базиса неортогональными, что сделает для Евы невозможным точное определение передаваемого состояния даже при известном базисе. Во-вторых, если Ева будет проводить те же, измерения, что производит Боб, то это приведет к ситуации, похожей на явное прослушивание, то есть Ева внесет в канал ошибку, производя измерения в наугад выбранном базисе, и ее вмешательство будет обнаружено.[12] Таким образом, на первый взгляд мы видим существенное преимущество перед BB84, и кажется, что 4+2 не уязвим перед PNS атаками, однако A. Acın, N. Gisin и V. Scarani в одной из своих работ[13] показали, что Ева может провести измерение, которое они назвали фильтрацией: , . Суть его в том, что оно в случае успеха делает состояния из базиса ортогональными, проецируя их на , а с некоторой вероятностью неудачи дает несовместный исход. Проблема протокола 4+2 заключается в том, что с помощью этой же процедуры Ева может сделать ортогональными состояния в базисе . Доказательство этого утверждения здесь рассматриваться не будет, поскольку это требует достаточно громоздких вычислений, целесообразнее смотреть их в оригинальной статье. Таким образом, . Теперь, после соответствующих действий Евы, посылаемые состояния свелись к паре ортогональных состояний. После проведенных процедур фактически атака на протокол 4+2 полностью совпадает с атакой на BB84, которая была описана ранее.

Живучесть в оптоволокне

Одним из самых важных преимуществ перед двумя другими базовыми квантовыми протоколами BB84 и B92 является, так называемая, живучесть в смысле дальности или длины оптоволоконной линии. Квантовый протокол 4+2 остается секретным до длин квантового оптоволоконного канала связи км, в то время как критическая длина для протокола BB84 км, а для B92 км.[14]

Примечания

- B. Huttner, N. Imoto, N. Gisin, T. Mor, 1995, pp. 11-12.

- B. Huttner, N. Imoto, N. Gisin, T. Mor, 1995, pp. 11-15.

- Д. А. Кронберг, Ю. И. Ожигов, А. Ю. Чернявский, 2011, pp. 98-99.

- Д. А. Кронберг, Ю. И. Ожигов, А. Ю. Чернявский, 2011, pp. 99-100.

- A. Acın, N. Gisin, V. Scarani, 2004, p. 4.

- С. Н. Молотков, 2004, p. 694.

- Д.М. Голубчиков, К.Е. Румянцев, 2008, pp. 17-18.

- С. Н. Молотков, 2004, p. 695-696.

- Д.М. Голубчиков, К.Е. Румянцев, 2008, p. 18.

- Д. А. Кронберг, Ю. И. Ожигов, А. Ю. Чернявский, 2011, pp. 94-96.

- Д. А. Кронберг, Ю. И. Ожигов, А. Ю. Чернявский, 2011, p. 96.

- B. Huttner, N. Imoto, N. Gisin, T. Mor, 1995, pp. 12-14.

- A. Acın, N. Gisin, V. Scarani, 2004, pp. 4-5.

- С. Н. Молотков, 2004, pp. 695-697.

Литература

Книги

- Д.А.Кронберг,Ю.И.Ожигов,А.Ю.Чернявский. Глава 4. Другие протоколы квантовой криптографии // Квантовая криптография. — 5-e изд. — МАКС Пресс, 2011. — С. 94-100. — 111 с. — ISBN 589407455X. Архивная копия от 30 ноября 2016 на Wayback Machine

Научные статьи

- Huttner B., Imoto N., Gisin N., Mor T. Quantum Cryptography: Public Key Distribution and Coin Tossing // Physical Review A. — 1995. — P. 11-15.

- Румянцев К.Е., Голубчиков Д.М. Квантовая криптография: принципы, протоколы, системы. — 2008. — P. 10—17. Архивировано 30 ноября 2016 года.

- Молотков С. Н. Об интегрировании квантовых систем засекреченной связи (квантовой криптографии) в оптоволоконные телекоммуникационные системы // Письма в ЖЭТФ. — 2004. — P. 694-697.

- Acın A., Gisin N., Scarani V. Coherent pulse implementations of quantum cryptography protocols resistant to photon number splitting attacks // Physical Review A. — 2004. — P. 4-5.