Рэймен, Винсент

Винсент Рэймен (нидерл. Vincent Rijmen; род. 16 октября 1970 года, Лёвен, Бельгия) — бельгийский криптограф, автор многочисленных научных публикаций в области симметричной криптографии[4] и один из двух разработчиков Advanced Encryption Standard (AES). Также вместе с Paulo S. L. M. Barreto он является разработчиком криптографической хеш-функции WHIRLPOOL и блочных шифров Anubis, KHAZAD, Noekeon и SHARK.

| Винсент Рэймен | |

|---|---|

| нидерл. Vincent Rijmen | |

| |

| Дата рождения | 16 октября 1970 (51 год) |

| Место рождения | |

| Страна | |

| Научная сфера | криптография |

| Место работы | |

| Альма-матер | |

| Научный руководитель | Joos Vandewalle[d][2] и René J. M. Govaerts[d][2] |

| Награды и премии |

CaStaR of the year 2000, co-designer of the Advanced Encryption Standard (AES)[3] |

| Сайт | iaik.tugraz.at/content/a… |

Биография

Винсент Рэймен родился 16 октября 1970 года в бельгийском городе Лёвен (тогдашняя провинция Брабант). В 1993 году он получил диплом инженера электроники в Лёвенском католическом университете. В этом же году Винсент Рэймен получил грант от National Fund for Scientific Research. Затем он стал аспирантом этого же вуза и работал в лаборатории ESAT / COSIC. Летом того же года, работая над оценкой качества шифра, он познакомился с Йоаном Дайменом, с которым в дальнейшем будет неоднократно сотрудничать[5].

В 1997 году Винсент Рэймен защитил докторскую диссертацию под названием «Криптоанализ и разработка повторяющихся блочных шифров». После получения степени доктора он продолжал работу в лаборатории COSIC, работая с доктором Йоаном Дайменом. Результатом одного из их совместных проектов стал алгоритм Rijndael, который в октябре 2000 года был выбран Национальным институтом стандартов и технологий США (NIST) и стал называться AES.

С 1 августа 2001 года Винсент Рэймен работал главным криптографом в компании Cryptomathic. В период 2001—2003 годов он совмещал свою работу с профессорской деятельностью в Institute for Applied Information Processing and Communications (Технического университета Граца (Австрия)), а в период 2004—2007 работал профессором там же с полной занятостью.

В 2002 году его имя было включено в Технологический обзор TR35 Массачусетского технологического института, как одного из 100 выдающихся инноваторов в мире в возрасте до 35 лет[6].

С октября 2007 года Винсент Рэймен снова работает в лаборатории COSIC, в данный момент в качестве профессора. С января 2019 он также работает адъюнкт-профессором в Селмер Центре (группа безопасных коммуникаций, Бергенский университет, Норвегия). Он исследует применение математических теории для проектирования симметричных криптографических примитивов. Винсент Рэймен пытается формализовать как в теории, так и на практике криптоанализ, вводя более сложные математические понятия. В его исследовательскую команду вошли Vesselin Velichkov, Elmar Tischhauser, Deniz Toz, Kerem Varıcı[7]. Винсент Рэймен читает два лекционных курса в Лёвенском католическом университете: «Криптография и сетевая безопасность» и «Решение проблем и инженерное проектирование. Часть 3»[8].

KHAZAD и SHARK

SHARK — симметричный блочный шифр, разработанный Винсентом Рэйменом. В алгоритме используются 128-битный ключ и 64-битный блок.

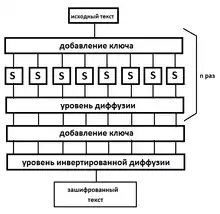

SHARK состоит из n[10] раундов с добавлением ключа, нелинейным преобразованием и уровнем диффузии. После этого идёт дополнительное добавление ключа и дополнительный уровень диффузии. Цель дополнительного добавления ключа — не дать атакующему отделить последний раунд. Дополнительный уровень диффузии нужен для упрощения расшифровки. Нелинейное преобразование осуществляется с помощью восьми 8×8 S-блоков. Для осуществления диффузии генерируется MDS-матрица с помощью Кода Рида — Соломона[10].

Последователем этого алгоритма был алгоритм KHAZAD. Он также использовал 128-битный ключ и 64-битный блок. Главные его отличия от SHARK приведены в таблице.

| SHARK | KHAZAD | |

|---|---|---|

| Количество раундов | 6 | 8 |

| Расписание ключей | аффинное отображение происходит от самого шифра в режиме CFB | эволюция ключа Фейстеля |

| Происхождение diffusion матрицы | Код Рида — Соломона | усовершенствованный MDS код |

| Происхождение S-блоков | обратное преобразование над GF(28) и аффинное преобразование | рекурсивная структура |

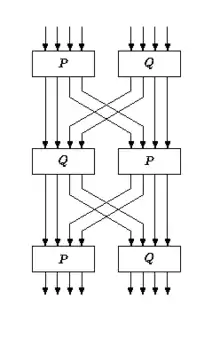

В алгоритме KHAZAD вместо S-блока используется «перемешанный» S-блок. «Перемешанный» S-блок — это рекурсивная структура, в которой блок 8×8 составляется из меньших по размеру псевдослучайных «мини-блоков» 4×4(«P мини-блок» и «Q мини-блок»):

P мини-блок:

| u | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

| P(u) | 3 | F | E | 0 | 5 | 4 | B | C | D | A | 9 | 6 | 7 | 8 | 2 | 1 |

Q мини-блок:

| u | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

| Q(u) | 9 | E | 5 | 6 | A | 2 | 3 | C | F | 0 | 4 | D | 7 | B | 1 | 8 |

На идеях, заложенных в основу алгоритмов KHAZAD и SHARK, основывается и другой алгоритм, написанный Винсентом Рэйменом — Rijndael [11].

Rijndael и AES

Главное — это получить то, что будет безопасным в зависимости от состояния дел в криптографии. Мы старались получить безопасность, используя простые конструкции. Основным преимуществом простых конструкций является то, что размышлять о них становится легче, что позволяет ещё легче исследовать безопасность. Во-вторых, вы получаете некоторую «красоту» и математическую элегантность. Как дополнительный бонус, мы получили высокую производительность и гибкость.

В октябре 2000 года Национальный институт стандартов и технологий США (NIST) выбрало Rijndael в качестве своего нового Advanced Encryption Standard(AES). Создателями Rijdael были Винсент Реймен и Йоан Даймен. Rijndael заменил взломанный ранее Data Encryption Standard (DES), используемый с 1977 года государственными учреждениями и компаниями США, чтобы защитить самые различные данные, начиная от электронной почты до телефонных звонков. Он обошёл многих крупных конкурентов от IBM, RSA и Counterpane, и теперь широко используется производителями сотовых телефонов, кредитных карт и веб-браузеров для защита конфиденциальной информации[13]. Этот алгоритм является подходящим для широкого спектра приложений, благодаря использованию только тех инструкций процессора, которые доступны на всех существующих процессорах, а также быстры на них[14].

Люди будут использовать его, даже не зная об этом.

— Винсент Рэймен

Я не верю, что кто-нибудь когда-нибудь обнаружит атаку, которая позволит кому-либо читать информацию, зашифрованную Rijndael.

Участие в международных конференциях

Винсент Рэймен участвовал во многих конференциях. Был председателем на:

Библиография

Книги

- Стефан Додунеков, Светла Никова, Барт Пренель, Винсент Рэймен. "Enhancing cryptographic primitives with techniques from error correcting codes". — Амстердам: IOS Press, 2009. — Т. 1. — С. 284. — ISBN 978-1-60750-002-5.

- Винсент Рэймен. "Selected Areas in Cryptography (SAC 2009)". — Берлин: Springer, 2009. — Т. 1. — С. 467. — ISBN 978-3-642-05443-3.

- Jorge Munilla, Alberto Peinado, Винсент Рэймен. "Proceedings of the International Conference on RFID Security 2007". — Малага: Peinado, 2007. — Т. 1. — ISBN 978-84-612-1371-9.

- Dipanwita Roy Chowdhury, Винсент Рэймен, Abhijit Das. "Progress in Cryptology - INDOCRYPT 2008". — Берлин: Springer, 2008. — Т. 1. — С. 437. — ISBN 978-3-540-89753-8.

- Dipanwita Roy Chowdhury, Винсент Рэймен, Abhijit Das. "Advanced Encryption Standard - AES4". — Берлин: Springer, 2005. — Т. 1. — С. 189. — ISBN 978-3-540-26557-3.

Статьи

- Nikova S., Rijmen V., Schläffer M. Secure Hardware Implementation of Nonlinear Functions in the Presence of Glitches (англ.) // Journal of Cryptology / I. Damgård — Springer Science+Business Media, International Association for Cryptologic Research, 2011. — Vol. 24, Iss. 2. — P. 292—321. — ISSN 0933-2790; 1432-1378 — doi:10.1007/S00145-010-9085-7

- Lamberger M., Mendel F., Rijmen V., Simoens K. Memoryless near-collisions via coding theory (англ.) // Des. Codes Cryptogr. — Springer US, Springer Science+Business Media, 2012. — Vol. 62, Iss. 1. — P. 1—18. — ISSN 0925-1022; 1573-7586 — doi:10.1007/S10623-011-9484-2

- Rijmen V. Stream ciphers and the eSTREAM project (англ.) // The ISC International Journal of Information Security / R. Jalili — Iranian Society of Criptology, 2010. — Vol. 2, Iss. 1. — P. 3—11. — ISSN 2008-2045; 2008-3076

- Barreto P., Nikov V., Nikova S., Rijmen V., Tischhauser E. Whirlwind: a new cryptographic hash function (англ.) // Des. Codes Cryptogr. — Springer US, Springer Science+Business Media, 2010. — Vol. 56, Iss. 2. — P. 141—162. — ISSN 0925-1022; 1573-7586 — doi:10.1007/S10623-010-9391-Y

- Daemen J., Rijmen V. Refinements of the ALRED construction and MAC security claims (англ.) // IET Information Security — IET, 2010. — Vol. 4, Iss. 3. — P. 149—157. — ISSN 1751-8709; 1751-8717 — doi:10.1049/IET-IFS.2010.0015

- Daemen J., Lamberger M., Pramstaller N., Rijmen V., Vercauteren F. Computational aspects of the expected differential probability of 4-round AES and AES-like ciphers (англ.) // Computing — Springer Science+Business Media, 2009. — Vol. 85, Iss. 1. — P. 85—104. — ISSN 0010-485X; 1436-5057 — doi:10.1007/S00607-009-0034-Y

- Daemen J., Rijmen V. New criteria for linear maps in AES-like ciphers (англ.) // Cryptography and Communications: Discrete Structures, Boolean Functions — Springer US, Springer Science+Business Media, 2009. — Vol. 1, Iss. 1. — P. 47—69. — ISSN 1936-2447; 1936-2455 — doi:10.1007/S12095-008-0003-X

- Troutman J., Rijmen V. Green cryptography: cleaner engineering through recycling (англ.) // IEEE Security and Privacy Magazine — IEEE, 2009. — Vol. 7, Iss. 4. — P. 71—73. — ISSN 1540-7993; 1558-4046 — doi:10.1109/MSP.2009.91

- Rechberger C., Rijmen V., Sklavos N. The NIST Cryptographic Workshop on Hash Functions (англ.) // IEEE Security and Privacy Magazine — IEEE, 2006. — Vol. 4, Iss. 1. — P. 54—56. — ISSN 1540-7993; 1558-4046 — doi:10.1109/MSP.2006.26

- Troutman J., Rijmen V. Green Cryptography: Cleaner Engineering through Recycling, Part 2 (англ.) // IEEE Security and Privacy Magazine — IEEE, 2009. — Vol. 7, Iss. 5. — P. 64—65. — ISSN 1540-7993; 1558-4046 — doi:10.1109/MSP.2009.120

- Lamberger M., Pramstaller N., Rechberger C., Rijmen V. Analysis of the Hash Function Design Strategy Called SMASH (англ.) // IEEE Trans. Inf. Theory / F. Kschischang — IEEE, 2008. — Vol. 54, Iss. 8. — P. 3647—3655. — ISSN 0018-9448; 1557-9654 — doi:10.1109/TIT.2008.926420

- Lamberger M., Nad T., Rijmen V. Numerical solvers and cryptanalysis (англ.) // J. Math. Cryptol. — Walter de Gruyter, 2009. — Vol. 3, Iss. 3. — P. 249–263. — ISSN 1862-2976; 1862-2984 — doi:10.1515/JMC.2009.015

- Rechberger C., Rijmen V. New Results on NMAC/HMAC when Instantiated with Popular Hash Functions (англ.) // J. Univers. Comput. Sci. — Graz: Verlag der Technischen Universität Graz, 2008. — Vol. 14, Iss. 3. — P. 347—376. — ISSN 0948-695X; 0948-6968 — doi:10.3217/JUCS-014-03-0347

- Йоан Даймен, Винсент Рэймен. "Probability distributions of correlations and differentials in block ciphers" (англ.) // Journal of mathematical cryptology : журнал. — De Gruyter, 2007. — Т. 1, № 3. — С. 221–242. — ISSN 1862-2984. — doi:10.1515/JMC.2007.011. (недоступная ссылка)

- Винсент Рэймен, Paulo S. L. M. Barreto, Decio Gazzoni Filho. "Rotation symmetry in algebraically generated cryptographic substitution tables" (англ.) // Information processing letters : журнал. — ELSEVIER, 2008. — Т. 106, № 6. — С. 246—250. — ISSN 0020-0190. — doi:10.1016/j.ipl.2007.09.012.

- Йоан Даймен, Винсент Рэймен. "Plateau characteristics" (англ.) // IET information security : журнал. — IET, 2007. — Т. 1, № 1. — С. 11–17. — ISSN 1751-8717. — doi:10.1049/iet-ifs:20060099.

- Martin Feldhofer, Johannes Wolkerstorfer, Винсент Рэймен. "AES Implementation on a Grain of Sand" (англ.) // Information Security,IEE Proceedings : журнал. — IET,IEEE, 2005. — Т. 152, № 1. — С. 13—20. — ISSN 1747-0722. — doi:10.1049/ip-ifs:20055006.

- Винсент Рэймен. "Equivalent descriptions for the DES" (англ.) // Electronics letters : журнал. — IET, 2004. — Т. 40, № 4. — С. 237–238. — ISSN 1350-911X. — doi:10.1049/el:20040133.

Примечания

- U.S. Selects a New Encryption Technique (англ.) // The New York Times / D. Baquet — Manhattan, NYC: The New York Times Company, A. G. Sulzberger, 2000. — ed. size: 1122400; ed. size: 1132000; ed. size: 1103600; ed. size: 648900; ed. size: 443000 — ISSN 0362-4331; 1553-8095; 1542-667X

- Математическая генеалогия (англ.) — 1997.

- Awards. Лёвенский католический университет. Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Vincent Rijmen (недоступная ссылка). Дата обращения: 21 ноября 2011. Архивировано 17 мая 2012 года. (англ.)

- Rijndael. Национальный институт стандартов и технологий (США) (2000). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- 2002 Young Innovators Under 35. Technology Review (2002). Дата обращения: 28 октября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Vincent Rijmen,K.U.Leuven. Лёвенский католический университет. Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Summary courses of Vincent Rijmen. Лёвенский католический университет. Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Prof. Vincent Rijmen is elected as a Senior Member of the IEEE. Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- SHAR. Дата обращения: 22 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- KHAZAD (недоступная ссылка). Дата обращения: 22 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- FOSDEM 2002 (англ.). FOSDEM (2002). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Vincent Rijmen,2002 Young Innovators Under 35. Technology Review (2002). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Vincent Rijmen,Interview. www.linuxsecurity.com. Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- AES: 10 jaar Belgisch succes. Knack (2010). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- RFID Security 2006 (2006). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- RFID Security 2007 (2007). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- RFID Security 2009 (2009). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- RFID Security 2010 (недоступная ссылка) (2010). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Fast Software Encryption 2002 (2002). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Indocrypt 2008 (недоступная ссылка) (2008). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

- Selected Areas in Cryptography 2009 (недоступная ссылка) (2009). Дата обращения: 21 ноября 2011. Архивировано 2 сентября 2012 года. (англ.)

Ссылки

- IAIK — TU Graz :: Alumni :: Vincent Rijmen

- Биография в NIST

- Различные публикации (англ.) (Дата обращения: 28 октября 2011)

- Algorithm Alley | Dr Dobb’s (англ.)