Системы шифрования NSA

Сформированное в 1952 году Агентство национальной безопасности(NSA) взяло на себя ответственность за все системы шифрования правительства США. [1] Технические детали большинства систем, одобренных АНБ, всё ещё засекречены. Однако стало намного больше известно о ранних системах, а самые современные системы (некоторые их функции) были внедрены в коммерческие продукты.

Поколения систем шифрования АНБ

Системы шифрования, разработанных АНБ за полвека работы, могут быть сгруппированы в пять поколений (десятилетия указаны приблизительно): [2]

Первое поколение: электромеханическое

Системы АНБ первого поколения были представлены в 1950-х и были основаны на предыдущих наработках АНБ времён Второй мировой войны и роторных машинах, полученных из конструкции SIGABA для наиболее высокого уровня шифрования; например, KL-7 [3][4]. Распределение ключей являлось распределение бумажных списков ключей, описывающих расположение ротора, изменяющееся каждый день (криптопериод) в полночь, GMT. Наибольшее количество трафика передавалось посредством одноразовой ленточной системы, включая британскую 5-UCO, которой требовалось огромное количество перфоленты.

Второе поколение: вакуумные лампы

Все электронные проекты систем второго поколения (1970-е) были на основе логики преобразователя и вакуумных ламп. Алгоритмы основываются на линейных сдвиговых регистрах обратной связи, возможно, с некоторыми нелинейными элементами, добавленными, чтобы сделать их более тяжёлыми для криптоанализа. Ключи загружались с помощью помещения перфокарты в запертое устройство чтения на передней панели.[5] Криптопериод был всё ещё один день. Эти системы были представлены в конце 1960-х и оставались в использовании до середины 1980-х. Они требовали большого ухода и обслуживания, но не были уязвимы для EMP. Открытие агентурной сети Walker обеспечило импульс для их устаревания, наряду с остальными системами первого поколения.

Третье поколение: интегральные схемы

Системы третьего поколения (1980-е) были транзисторными и на основе интегральных схем и использовали более совершенные алгоритмы. Они были компактнее и надежнее. Техобслуживание в полевых условиях часто ограничивалось выполнением диагностики и заменой полностью нерабочей части устройства запчастью, а повреждённое оборудование отправлялось назад для восстановления. Ключи загружались через соединитель на передней панели. АНБ приняла тот же тип соединителя, который вооруженные силы использовали для полевых радио-гарнитур в качестве загрузочного соединителя. Ключи первоначально распределялись как полосы перфоленты, которые могли быть извлечены из карманного ридера (KOI-18), соединенного с загрузочным портом. Также использовались другие переносимые электронные устройства загрузки (KYK-13, и т.д.).[6]

Четвёртое поколение: электронное распределение ключей

Системы четвертого поколения (1990-е) используют больше коммерческих устройств и электронное распределение ключей. Технология интегральной схемы позволила обратную совместимость с системами третьего поколения. Были представлены токены безопасности, такие как crypto ignition key(CIK) KSD-64. Позже карта Fortezza, первоначально представленная как часть спорного предложения по чипу Clipper, использовалась как токен[7]. Криптопериоды были намного длиннее, по крайней мере, насколько это нужно было пользователю. Пользователи безопасных телефонов таких как STU-III должны вызвать специальный телефонный номер только один раз в год, чтобы обновить их шифрование. Методы с открытым ключом (Firefly) были представлены для управления электронным ключом (EKMS)[8]. Ключи могли теперь быть сгенерированы отдельными командами вместо того, чтобы прибывать из АНБ курьером. Обычное карманное устройство загрузки (AN/CYZ-10) было представлено для заменены изобилия загрузочных устройств, включающих в себя много систем третьего поколения, которые всё ещё широко использовались. Поддержка шифрования была предоставлена для коммерческих стандартов, таких как Ethernet, IP (первоначально разработанный ARPA DOD'ом), и оптоволоконного мультиплексирования. Засекреченные сети, такие как SIPRNET (Secret Internet Protocol Router Network) и JWICS (Joint Worldwide Intelligence Communications System), были созданы, используя коммерческую Интернет-технологию с безопасными коммуникационными каналами между "анклавами", где и обрабатывались секретные данные. Нужно было соблюдать осторожность, чтобы гарантировать отсутствие небезопасных соединений между засекреченными сетями и общедоступным Интернетом.

Пятое поколение: сетевые системы

В двадцать первом веке передача все больше и больше основана на компьютерных сетях. Шифрование - всего один аспект защиты уязвимой информации в таких системах. Роль АНБ должна будет всё больше и больше заключаться в направлении коммерческих фирм, разрабатывающих системы для правительственного использования. Решения HAIPE - примеры этого типа продукта (например, KG-245A (недоступная ссылка) и KG-250 ).[9] Другие агентства, особенно NIST, взяли на себя роль поддержки безопасности для коммерческих и уязвимых, но не секретных приложений. Сертификация АНБ о несекретном выбранном из NIST алгоритме AES для секретного использования для "систем утверждённых АНБ" предполагает, что в будущем АНБ может использовать больше незасекреченных алгоритмов. KG-245A и KG-250 используют и секретные и несекретные алгоритмы. The NSA Information Assurance Directorate через Департамент Безопасности реализует Cryptographic Modernization Program для преобразования и модернизации информационных возможностей в 21-ом веке.[10][11] В него входит три фазы:

- Замена - Все опасные устройства будут заменены.

- Модернизация - Интеграция модульных программируемых/встроенных крипторешения.

- Преобразование - Осуществить совместимость с требованиями о глобализации информации Grid/NetCentric.

АНБ помогла разработать несколько главных стандартов для безопасной передачи: Future Narrow Band Digital Terminal (FNBDT) для передач речи,[12] High Assurance Internet Protocol Interoperability Encryption - Interoperability Specification совместимости (HAIPE) для компьютерных сетей и Suite B алгоритмы шифрования.

Шифрование АНБ по типам применения

Большое количество систем шифрования, которые разработала АНБ, может быть сгруппировано по применению:

Шифрование написанного текста

Во время Второй мировой войны написанные сообщения были зашифрованы строкой на специальных и сверх секретных роторных машинах и затем передавались в пятибуквенные кодовые группы, использующих азбуку Морзе или схемы телетайпа для дешифрования оффлайн подобными машинами на другом конце.

KW-26 ROMULUS был широко использующейся системой шифрования второго поколения, которая могла быть вставлена в схемы телетайпа, таким образом, трафик был зашифрован и дешифрован автоматически.[13] Эта система использовала электронные сдвиговые регистры вместо роторов, что стало очень популярным (для COMSEC устройства её эры) с более чем 14,000 произведённых модулей. Она была заменена в 1980-х более компактным KG-84, который затем был заменен на KG-84-совместимый KIV-7.

Стратегические силы

АНБ несет ответственность за защиту систем командования и управления ядерными силами. Серии KG-3X используется в минимальной основной сети связи по чрезвычайным ситуациям(MEECN) правительства США, а Fixed Submarine Broadcast System используется для передачи сообщений в чрезвычайных ситуациях для ядерного и национального командования и контроля стратегических сил США.[14] Военно-морской флот заменяет KG-38, используемый в атомных подводных лодках, модулями схемы KOV-17, включенными в новые широкочастотные ресиверы, на основе коммерческой конструкции VME. В 2004 американские Военно-воздушные силы заключали контракты для начала системной разработки и демонстрационной (SDD) фазы программы для обновления этих устаревших систем генерации, используемых в воздухоплавании.

Интернет

АНБ одобрил ряд устройств для обеспечения связи посредством Интернет-протокола. В них использовался для защиты Secret Internet Protocol Router Network (SIPRNet) в числе других средств.[15]

Первым коммерческим устройством шифрования сетевого уровня был Motorola Network Encryption System (NES).[16] Система использовала SP3 и протоколы KMP, определенные АНБ Secure Data Network System (SDNS), и была прямыми предшественниками IPsec. В NES была использована архитектура, состоящая из трёх частей, которая использовала небольшое криптографическое ядро безопасности для разделения доверенных и недоверенных стеков сетевого протокола. [17]

Программа SDNS определила Message Security Protocol (MSP), который был построен при использовании X.509 сертификатов. Первые аппаратные средства АНБ, созданные для этого приложения, были BBN Safekeeper.[18] Message Security Protocol было предшественником протокола IETF Privacy Enhance Mail (PEM). BBN Safekeeper обеспечил высокую степень защиты от вмешательства и был одним из первых устройств, используемым коммерческими PKI компаниями.

Полевая аутентификация

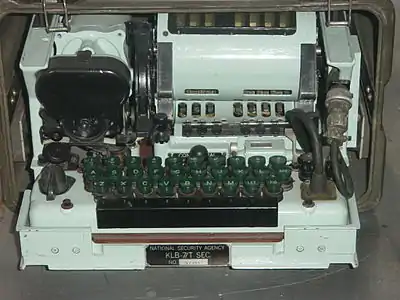

_-_National_Cryptologic_Museum_-_DSC08013.JPG.webp)

АНБ всё ещё поддерживает простые бумажные системы шифрования и системы аутентификации для полевого использования, такие как DRYAD.[19]

Открытые системы

АНБ участвовала в разработке нескольких систем шифрования для общедоступного использования. А именно:

- Suite B - алгоритм с набором стандартов для открытого ключа на основе шифрования в эллиптических кривых.

- Advanced Encryption Standard(AES) - алгоритм шифрования, выбранный NIST после проведённого соревнования. В 2003 АНБ сертифицировала AES для использования Type 1 в некоторых утвержденных АНБ системах.[20]

- Secure Hash Algorithm - семейство хеш-алгоритмов разработанное АНБ.

- Digital Signature Algorithm

- Data Encryption Standard (DES) [21]

- Skipjack - шифр, разработанный для Clipper чипа и опубликованный в 1998.[22]

- Clipper chip - встраиваемая микросхема, по задумке АНБ эта технология должна была решить проблему, связанные с планированием и ведением незаконной деятельности.[23]

- Security-Enhanced Linux - необходимость улучшения операционной системы не менее важны для информационной безопасности, чем улучшения шифров.[24]

- The Speck and Simon light - весовые Блочные шифры, опубликованные в 2013.[25]

Ссылки

- Шнайер Б. 25.1 Агентство национальной безопасности // Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — С. 661—663. — 816 с. — 3000 экз. — ISBN 5-89392-055-4.

- NSA security history // National Cryptologic Museum Exhibit Information

- A History of U.S. Communications Security; the David G. Boak Lectures, National Security Agency (NSA), Volume I, 1973, partially released 2008, additional portions declassified October 14, 2015

- Jerry Proc's page on the KL-7

- Melville Klein, "Securing Record Communications: The TSEC/KW-26", 2003, NSA brochure, p. 4, (PDF)

- KYK-13.

- FIPS-140-1 Security and FORTEZZA Crypto Cards. Choosing Security Solutions That Use Public Key Technology. Microsoft. Дата обращения: 16 февраля 2012.

- The Communications Security Material System. Дата обращения: 17 августа 2013.

- L-3 Common HAIPE Manager (недоступная ссылка)

- Security Guide: Operationalizing the IA Component of the GIG - Richard C. Schaeffer Jr. - Military Information Technology Архивировано 11 октября 2007 года.

- Allen Walton "Army Key Management System 2007 update". Army Communicator. Fall 2007. FindArticles.com. 21 Aug. 2008.

- Introduction to FNBDT by NC3A discusses the prospects for FNBDT for NATO in 2003

- KW-26 history page

- Fixed Submarine Broadcast System

- Misiewicz. Thesis; Modeling and Simulation of a Global Reachback Architecture ... (недоступная ссылка) (September 1998). Дата обращения: 13 апреля 2011. Архивировано 12 августа 2011 года.

- Motorola Network Encryption System //National Computer Security Conference, 1993 (16th) Proceedings: Information Systems Security: User Choice pages: 236-244

- EP0435094B1 - Uniform interface for cryptographic services - Google Patents

- Electronic Messaging - Google Книги

- U.S. Army Field Manual FM 24-12, Chapter 7, Communications Security Operations

- Lynn Hathaway. National Policy on the Use of the Advanced Encryption Standard (AES) to Protect National Security Systems and National Security Information (PDF) (June 2003). Дата обращения: 15 февраля 2011.

- Thomas R. Johnson. American Cryptology during the Cold War, 1945-1989.Book III: Retrenchment and Reform, 1972-1980, page 233 (недоступная ссылка). National Security Agency, DOCID 3417193 (file released on 2009-12-18, hosted at nsa.gov) (18 декабря 2009). Дата обращения: 10 июля 2014. Архивировано 18 сентября 2013 года.

- "However, I have noted that the inconsistency involved may be more apparent than real. Between the statements cited, and the declassification of SKIPJACK, a paper was published by an academic researcher noting that Feistel ciphers of a particular type, specifically those in which the f-function was itself a series of Feistel rounds, could be proven to be immune to differential cryptanalysis." http://www.quadibloc.com/crypto/co040303.htm

- Levy, Steven Battle of the Clipper Chip (12 June 1994).

- SELinux.

- Schneier, Bruce Schneier on Security (1 July 2013). Дата обращения: 17 июля 2013.

Источники

- NSA official site

- Jerry Proc Crypto machine page

- Brooke Clarke Crypto machines site Архивная копия от 4 марта 2016 на Wayback Machine

- Telecommunications Security (TSEC) Nomenclature System

- A History of U.S. Communications Security; the David G. Boak Lectures, National Security Agency (NSA), Volumes I, 1973, Volumes II 1981, partially released 2008, additional portions declassified October 14, 2015